Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、.NET Core (MVC) と Logto を使用して、OIDC サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

- 稼働中の Logto インスタンス。紹介ページ をチェックして始めてください。

- .NET Core (MVC) の基本的な知識。

- 使用可能な OIDC アカウント。

Logto でアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの 従来の Web アプリケーションを作成するには、次の手順に従ってください:

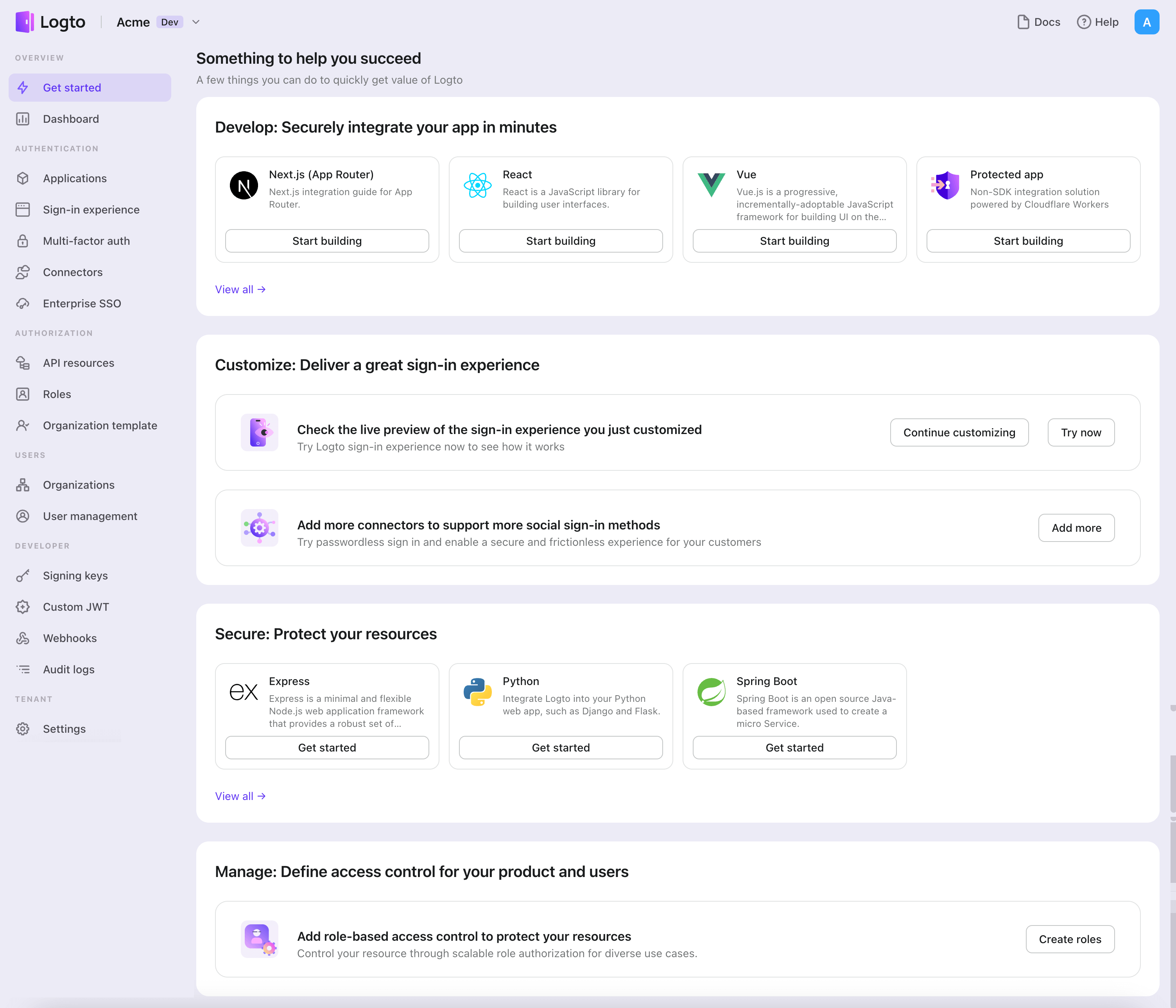

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

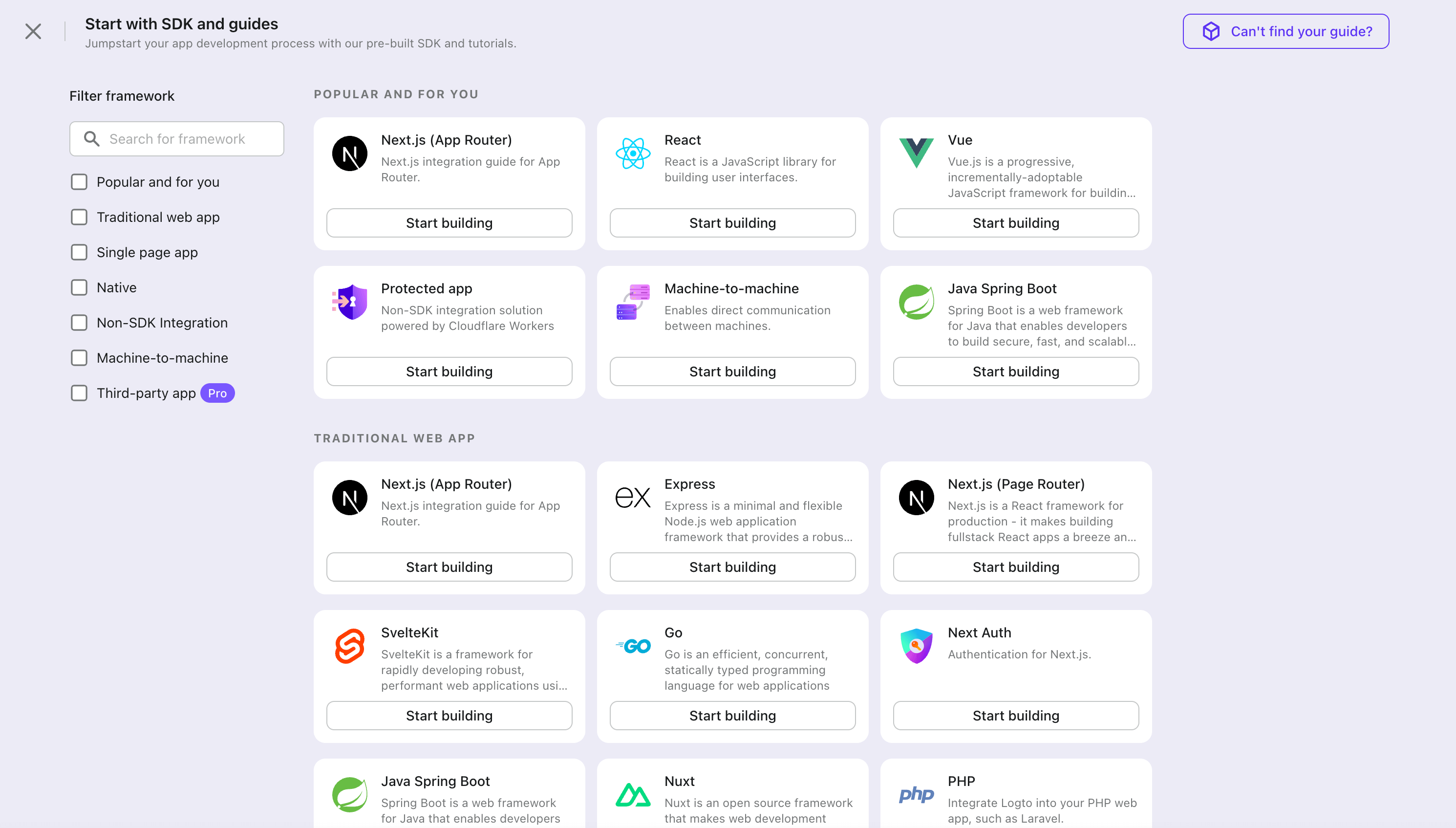

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "従来の Web" フレームワークをフィルタリングするか、"従来の Web" セクションをクリックします。".NET Core (MVC)" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

.NET Core (MVC) SDK を統合する

- 次のデモンストレーションは .NET Core 8.0 を基に構築されています。SDK は .NET 6.0 以上に対応しています。

- .NET Core のサンプルプロジェクトは GitHub リポジトリ で利用可能です。

インストール

プロジェクトに NuGet パッケージを追加します:

dotnet add package Logto.AspNetCore.Authentication

Logto 認証 (Authentication) を追加する

Startup.cs(または Program.cs)を開き、次のコードを追加して Logto 認証 (Authentication) サービスを登録します:

using Logto.AspNetCore.Authentication;

var builder = WebApplication.CreateBuilder(args);

builder.Services.AddLogtoAuthentication(options =>

{

options.Endpoint = builder.Configuration["Logto:Endpoint"]!;

options.AppId = builder.Configuration["Logto:AppId"]!;

options.AppSecret = builder.Configuration["Logto:AppSecret"];

});

AddLogtoAuthentication メソッドは次のことを行います:

- デフォルトの認証 (Authentication) スキームを

LogtoDefaults.CookieSchemeに設定します。 - デフォルトのチャレンジスキームを

LogtoDefaults.AuthenticationSchemeに設定します。 - デフォルトのサインアウトスキームを

LogtoDefaults.AuthenticationSchemeに設定します。 - 認証 (Authentication) スキームにクッキーと OpenID Connect 認証 (Authentication) ハンドラーを追加します。

サインインおよびサインアウトフロー

進む前に、.NET Core 認証 (Authentication) ミドルウェアにおける混乱しやすい用語を 2 つ明確にする必要があります:

- CallbackPath: ユーザーがサインインした後に Logto がユーザーをリダイレクトする URI (Logto における「リダイレクト URI」)

- RedirectUri: Logto 認証 (Authentication) ミドルウェアで必要なアクションが実行された後にリダイレクトされる URI

サインインプロセスは次のように示されます:

同様に、.NET Core にはサインアウトフローのための SignedOutCallbackPath と RedirectUri もあります。

明確にするために、これらを次のように呼びます:

| 使用する用語 | .NET Core 用語 |

|---|---|

| Logto リダイレクト URI | CallbackPath |

| Logto サインアウト後リダイレクト URI | SignedOutCallbackPath |

| アプリケーションリダイレクト URI | RedirectUri |

リダイレクトベースのサインインについて

- この認証 (Authentication) プロセスは OpenID Connect (OIDC) プロトコルに従い、Logto はユーザーのサインインを保護するために厳格なセキュリティ対策を講じています。

- 複数のアプリがある場合、同じアイデンティティプロバイダー (Logto) を使用できます。ユーザーがあるアプリにサインインすると、Logto は別のアプリにアクセスした際に自動的にサインインプロセスを完了します。

リダイレクトベースのサインインの理論と利点について詳しく知るには、Logto サインイン体験の説明を参照してください。

リダイレクト URI を設定する

以下のコードスニペットでは、あなたのアプリが http://localhost:3000/ で実行されていると仮定しています。

まず、Logto リダイレクト URI を設定しましょう。次の URI を Logto アプリケーション詳細ページの「リダイレクト URI」リストに追加します:

http://localhost:3000/Callback

Logto サインアウト後リダイレクト URI を設定するには、次の URI を Logto アプリケーション詳細ページの「サインアウト後リダイレクト URI」リストに追加します:

http://localhost:3000/SignedOutCallback

デフォルトパスを変更する

Logto リダイレクト URI にはデフォルトパス /Callback があり、Logto サインアウト後リダイレクト URI にはデフォルトパス /SignedOutCallback があります。

特別な要件がない場合は、そのままにしておくことができます。変更したい場合は、LogtoOptions の CallbackPath と SignedOutCallbackPath プロパティを設定できます:

builder.Services.AddLogtoAuthentication(options =>

{

// 他の設定...

options.CallbackPath = "/Foo";

options.SignedOutCallbackPath = "/Bar";

});

Logto アプリケーション詳細ページの値もそれに応じて更新することを忘れないでください。

サインイン / サインアウトボタンを実装する

まず、Controller にアクションメソッドを追加します。例えば:

public class HomeController : Controller

{

public IActionResult SignIn()

{

// これにより、ユーザーは Logto のサインインページにリダイレクトされます。

return Challenge(new AuthenticationProperties { RedirectUri = "/" });

}

// `ControllerBase.SignOut` メソッドとの競合を避けるために `new` キーワードを使用します

new public IActionResult SignOut()

{

// これにより、認証 (Authentication) クッキーがクリアされ、ユーザーは Logto のサインアウトページにリダイレクトされ、

// Logto セッションもクリアされます。

return SignOut(new AuthenticationProperties { RedirectUri = "/" });

}

}

次に、リンクを View に追加します:

<p>Is authenticated: @User.Identity?.IsAuthenticated</p>

@if (User.Identity?.IsAuthenticated == true) {

<a asp-controller="Home" asp-action="SignOut">Sign out</a>

} else {

<a asp-controller="Home" asp-action="SignIn">Sign in</a>

}

ユーザーが認証 (Authentication) されていない場合は「Sign in」リンクが表示され、認証 (Authentication) されている場合は「Sign out」リンクが表示されます。

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

OIDC コネクターを追加する

迅速なサインインを有効にし、ユーザーコンバージョンを向上させるために、アイデンティティプロバイダー (IdP) として .NET Core (MVC) を接続します。Logto ソーシャルコネクターは、いくつかのパラメーター入力を許可することで、この接続を数分で確立するのに役立ちます。

ソーシャルコネクターを追加するには、次の手順に従ってください:

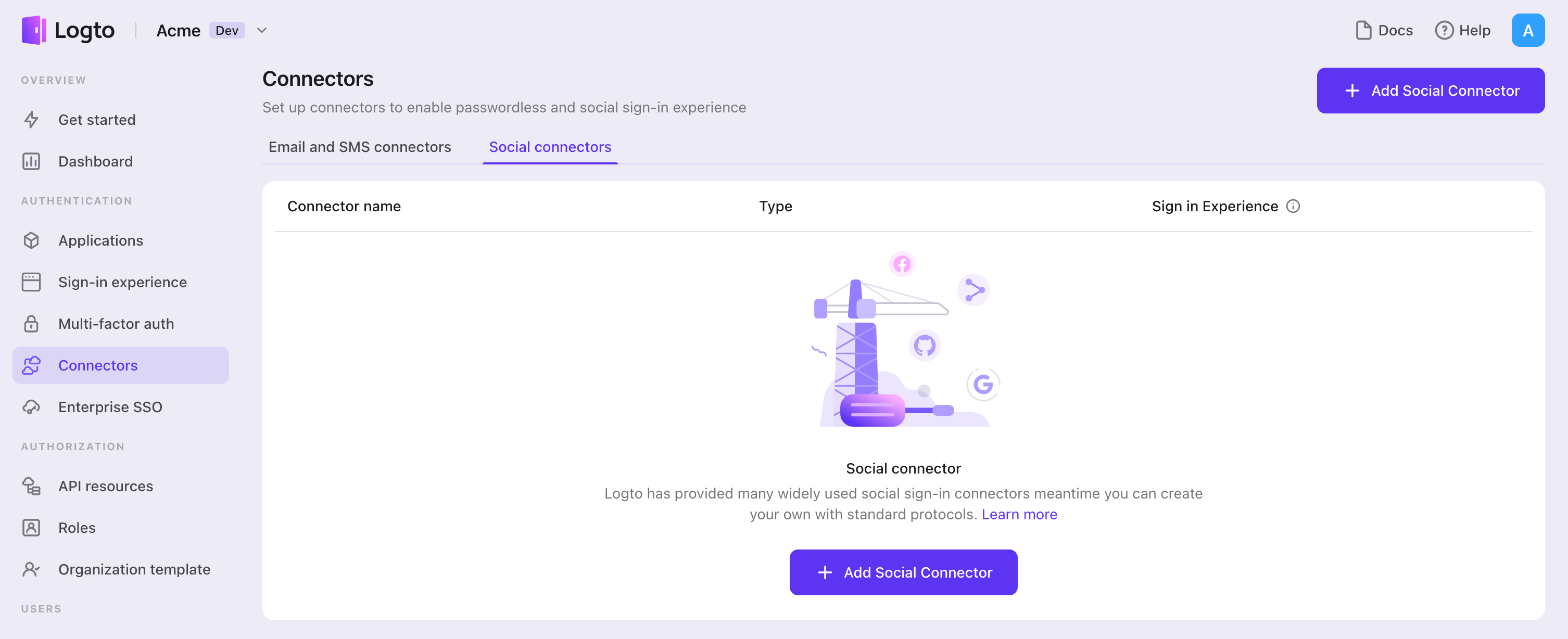

- Console > Connectors > Social Connectors に移動します。

- 「Add social connector」をクリックし、「OIDC」を選択します。

- README ガイドに従い、必要なフィールドを完了し、設定をカスタマイズします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

Standard OIDC app を設定する

OIDC アプリの作成

このページを開いた時点で、接続したいソーシャルアイデンティティプロバイダーが決まっていることを前提としています。最初に行うべきことは、そのアイデンティティプロバイダーが OIDC プロトコルをサポートしているかを確認することです。これは有効なコネクターを構成するための前提条件です。その後、アイデンティティプロバイダーの手順に従って、OIDC 認可用の関連アプリを登録・作成してください。

コネクターの構成

セキュリティ上の理由から「認可コード (Authorization Code)」グラントタイプのみをサポートしており、これは Logto のシナリオに完全に適合します。

clientId と clientSecret は OIDC アプリの詳細ページで確認できます。

clientId:クライアント ID は、認可サーバーへの登録時にクライアントアプリケーションを識別する一意の識別子です。この ID は、認可サーバーがクライアントアプリケーションのアイデンティティを確認し、発行されたアクセス トークンを特定のクライアントアプリケーションに関連付けるために使用されます。

clientSecret:クライアントシークレットは、登録時に認可サーバーからクライアントアプリケーションに発行される秘密鍵です。クライアントアプリケーションは、この秘密鍵を使用して、アクセス トークンを要求する際に認可サーバーに対して自身を認証します。クライアントシークレットは機密情報と見なされ、常に安全に保管する必要があります。

tokenEndpointAuthMethod:トークンエンドポイント認証方式は、クライアントアプリケーションがアクセス トークンを要求する際に認可サーバーに対して自身を認証するために使用されます。サポートされている方式を確認するには、OAuth 2.0 サービスプロバイダーの OpenID Connect ディスカバリエンドポイントで利用可能な token_endpoint_auth_methods_supported フィールドを参照するか、OAuth 2.0 サービスプロバイダーが提供する関連ドキュメントを参照してください。

clientSecretJwtSigningAlgorithm (オプション):tokenEndpointAuthMethod が client_secret_jwt の場合のみ必要です。クライアントシークレット JWT 署名アルゴリズムは、トークンリクエスト時にクライアントアプリケーションが認可サーバーに送信する JWT に署名するために使用されます。

scope:スコープパラメーターは、クライアントアプリケーションがアクセスを要求するリソースと権限のセットを指定するために使用されます。スコープパラメーターは通常、特定の権限を表す値をスペース区切りで並べたリストとして定義されます。例えば、スコープ値が "read write" の場合、クライアントアプリケーションがユーザーデータの読み取りおよび書き込みアクセスを要求していることを示します。

authorizationEndpoint、tokenEndpoint、jwksUri、issuer は、OpenID プロバイダーの構成情報として見つけることが期待されます。これらはソーシャルベンダーのドキュメントで確認できるはずです。

authenticationEndpoint:このエンドポイントは認証 (Authentication) プロセスを開始するために使用されます。認証 (Authentication) プロセスは通常、ユーザーがログインし、クライアントアプリケーションがリソースへのアクセスを許可することを含みます。

tokenEndpoint:このエンドポイントは、クライアントアプリケーションが要求されたリソースにアクセスするために使用できる ID トークンを取得するために使用されます。クライアントアプリケーションは通常、トークンエンドポイントにグラントタイプと認可コードを含むリクエストを送信し、ID トークンを受け取ります。

jwksUri:これは、ソーシャルアイデンティティプロバイダー(略して IdP)の JSON Web Key Set (JWKS) を取得できる URL エンドポイントです。JWKS は、IdP が認証 (Authentication) プロセス中に発行する JSON Web Token (JWT) に署名および検証するために使用する暗号鍵のセットです。jwksUri は、リライングパーティ (RP) が IdP によって署名された JWT の公開鍵を取得するために使用され、RP は IdP から受け取った JWT の真正性と完全性を検証できます。

issuer:これは、RP が IdP から受け取った JWT を検証するために使用する IdP の一意の識別子です。JWT には iss クレーム として含まれています(ID トークンは常に JWT です)。issuer の値は、IdP の認可サーバーの URL と一致する必要があり、RP が信頼する URI である必要があります。RP が JWT を受け取ると、iss クレームを確認して、それが信頼できる IdP によって発行されたものであり、RP で使用することを意図していることを確認します。

jwksUri と issuer を組み合わせることで、RP は認証 (Authentication) プロセス中にエンドユーザーのアイデンティティを安全に検証できます。jwksUri から取得した公開鍵を使用して、RP は IdP が発行した JWT の真正性と完全性を検証できます。issuer の値により、RP は信頼できる IdP によって発行された JWT のみを受け入れ、JWT が RP で使用されることを保証します。

認証リクエストは常に必要なため、authRequestOptionalConfig でオプション設定をまとめて指定できます。詳細は OIDC 認証リクエスト を参照してください。また、この設定に nonce が含まれていないことに気付くかもしれません。nonce は各リクエストごとに一意である必要があるため、nonce の生成はコード実装側に任せています。ご安心ください。前述の jwksUri と issuer も idTokenVerificationConfig に含まれています。

標準の OIDC プロトコルがインプリシットフローやハイブリッドフローもサポートしているのに、Logto コネクターが認可フローのみをサポートしている理由が気になるかもしれません。インプリシットフローやハイブリッドフローは認可フローよりもセキュリティが低いことが判明しています。Logto はセキュリティを重視しているため、多少利便性が劣るものの、ユーザーに最高レベルのセキュリティを提供するために認可フローのみをサポートしています。

responseType と grantType は「認可コード (Authorization Code)」フローでのみ固定値となるため、オプション扱いとし、デフォルト値が自動的に設定されます。

すべてのフロータイプに対して、カスタマイズパラメーターを格納するためのオプションの customConfig キーを用意しています。

各ソーシャルアイデンティティプロバイダーは OIDC 標準プロトコルに独自のバリエーションを持つ場合があります。ご希望のソーシャルアイデンティティプロバイダーが OIDC 標準プロトコルに厳密に準拠している場合、customConfig を気にする必要はありません。

設定タイプ

| 名前 | 型 | 必須 |

|---|---|---|

| scope | string | True |

| clientId | string | True |

| clientSecret | string | True |

| authorizationEndpoint | string | True |

| tokenEndpoint | string | True |

| idTokenVerificationConfig | IdTokenVerificationConfig | True |

| authRequestOptionalConfig | AuthRequestOptionalConfig | False |

| customConfig | Record<string, string> | False |

| AuthRequestOptionalConfig のプロパティ | 型 | 必須 |

|---|---|---|

| responseType | string | False |

| tokenEndpoint | string | False |

| responseMode | string | False |

| display | string | False |

| prompt | string | False |

| maxAge | string | False |

| uiLocales | string | False |

| idTokenHint | string | False |

| loginHint | string | False |

| acrValues | string | False |

| IdTokenVerificationConfig のプロパティ | 型 | 必須 |

|---|---|---|

| jwksUri | string | True |

| issuer | string | string[] | False |

| audience | string | string[] | False |

| algorithms | string[] | False |

| clockTolerance | string | number | False |

| crit | Record<string, string | boolean> | False |

| currentDate | Date | False |

| maxTokenAge | string | number | False |

| subject | string | False |

| typ | string | False |

IdTokenVerificationConfig の詳細については こちら を参照してください。

一般設定

ここでは、アイデンティティプロバイダーへの接続を妨げることはありませんが、エンドユーザーの認証 (Authentication) 体験に影響を与える可能性のある一般的な設定を紹介します。

ソーシャルボタンの名前とロゴ

ログインページにソーシャルボタンを表示したい場合は、ソーシャルアイデンティティプロバイダーの 名前 と ロゴ(ダークモード・ライトモード)を設定できます。これにより、ユーザーがソーシャルログインオプションを認識しやすくなります。

アイデンティティプロバイダー名

各ソーシャルコネクターには、ユーザーアイデンティティを区別するための一意のアイデンティティプロバイダー (IdP) 名があります。一般的なコネクターは固定の IdP 名を使用しますが、カスタムコネクターは一意の値が必要です。詳細は IdP 名について をご覧ください。

プロフィール情報の同期

OIDC コネクターでは、ユーザー名やアバターなどのプロフィール情報の同期ポリシーを設定できます。以下から選択可能です:

- サインアップ時のみ同期:ユーザーが初めてサインインしたときにプロフィール情報を一度だけ取得します。

- サインイン時に常に同期:ユーザーがサインインするたびにプロフィール情報を更新します。

サードパーティ API へのトークン保存(オプション)

アイデンティティプロバイダーの API にアクセスし、ユーザーの認可のもとで操作(ソーシャルサインインやアカウント連携経由)を行いたい場合、Logto は特定の API スコープを取得し、トークンを保存する必要があります。

- 上記の手順に従い、scope フィールドに必要なスコープを追加します

- Logto OIDC コネクターで API への永続的なトークン保存 を有効にします。Logto はアクセス トークンを Secret Vault に安全に保存します。

- 標準 の OAuth/OIDC アイデンティティプロバイダーの場合、リフレッシュ トークンを取得するには

offline_accessスコープを含める必要があり、ユーザーへの同意プロンプトの繰り返しを防ぎます。

クライアントシークレットは安全に保管し、クライアントサイドのコードで絶対に公開しないでください。漏洩した場合は、アイデンティティプロバイダーのアプリ設定で直ちに新しいものを発行してください。

OIDC コネクターの活用

OIDC コネクターを作成し、アイデンティティプロバイダーと接続したら、エンドユーザーフローに組み込むことができます。ニーズに合ったオプションを選択してください:

ソーシャルサインインボタンの有効化

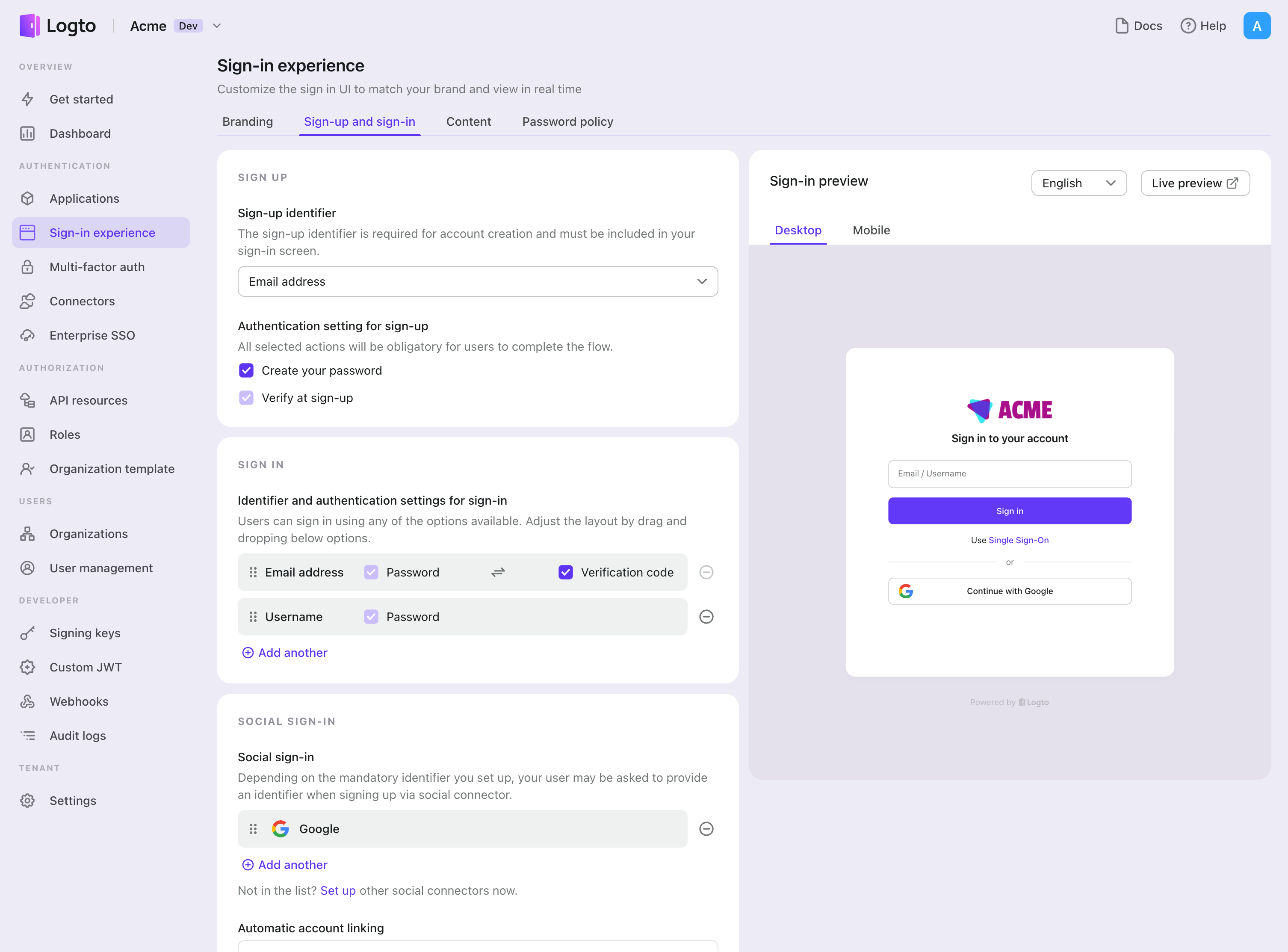

- Logto コンソールで サインイン体験 > サインアップとサインイン に移動します。

- ソーシャルサインイン セクションで OIDC コネクターを追加し、ユーザーがアイデンティティプロバイダーで認証 (Authentication) できるようにします。

ソーシャルサインイン体験 について詳しく学ぶことができます。

ソーシャルアカウントの連携・解除

Account API を利用して、アプリ内でサインイン済みユーザーがソーシャルアカウントを連携・解除できるカスタムアカウントセンターを構築できます。Account API チュートリアルに従う

ソーシャルサインインを有効にせず、アカウント連携や API アクセスのためだけに OIDC コネクターを有効にすることも可能です。

アイデンティティプロバイダー API へのアクセスと操作

アプリケーションは Secret Vault から保存されたアクセス トークンを取得し、アイデンティティプロバイダーの API を呼び出してバックエンドタスクを自動化できます。具体的な機能は、アイデンティティプロバイダーと要求したスコープによって異なります。API アクセス用の保存トークン取得ガイドを参照してください。

ユーザーのソーシャルアイデンティティ管理

ユーザーがソーシャルアカウントを連携した後、管理者は Logto コンソールでその接続を管理できます:

- Logto コンソール > ユーザー管理 に移動し、ユーザーのプロフィールを開きます。

- ソーシャル接続 セクションでアイデンティティプロバイダー項目を見つけ、管理 をクリックします。

- このページで管理者はユーザーのソーシャル接続を管理し、ソーシャルアカウントから付与・同期されたすべてのプロフィール情報やアクセス トークンの状態を確認できます。

一部のアイデンティティプロバイダーのアクセス トークンレスポンスには、特定のスコープ情報が含まれていない場合があります。そのため、Logto ではユーザーが付与した権限リストを直接表示できません。ただし、ユーザーが認可時に要求されたスコープに同意していれば、アプリケーションは OIDC API にアクセスする際に対応する権限を持ちます。

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、OIDC コネクターが利用可能になります。

サインイン体験で OIDC コネクターを有効にする

ソーシャルコネクターを正常に作成したら、サインイン体験で「OIDC で続行」ボタンとして有効にすることができます。

- Console > サインイン体験 > サインアップとサインイン に移動します。

- (オプション)ソーシャルログインのみが必要な場合は、サインアップ識別子に「該当なし」を選択します。

- 設定済みの OIDC コネクターを「ソーシャルサインイン」セクションに追加します。

テストと検証

.NET Core (MVC) アプリに戻ります。これで OIDC を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。