Logto คือทางเลือกแทน Auth0 ที่ออกแบบมาสำหรับแอปและผลิตภัณฑ์ SaaS ยุคใหม่ โดยมีทั้งบริการ Cloud และ Open-source เพื่อช่วยให้คุณเปิดตัวระบบการจัดการเอกลักษณ์และการเข้าถึง (IAM) ได้อย่างรวดเร็ว สนุกกับการยืนยันตัวตน (การยืนยันตัวตน), การอนุญาต (การอนุญาต), และการจัดการหลายผู้เช่า ครบจบในที่เดียว

เราแนะนำให้เริ่มต้นด้วย tenant สำหรับการพัฒนาแบบฟรีบน Logto Cloud เพื่อให้คุณสามารถสำรวจฟีเจอร์ทั้งหมดได้อย่างง่ายดาย

ในบทความนี้ เราจะพาคุณไปทีละขั้นตอนเพื่อสร้างประสบการณ์ลงชื่อเข้าใช้ Azure AD (การยืนยันตัวตนของผู้ใช้) อย่างรวดเร็วด้วย ปลั๊กอิน WordPress และ Logto

ข้อกำหนดเบื้องต้น

- มี Logto instance ที่พร้อมใช้งาน ดู หน้าแนะนำ เพื่อเริ่มต้นใช้งาน

- มีความรู้พื้นฐานเกี่ยวกับ ปลั๊กอิน WordPress

- มีบัญชี Azure AD ที่ใช้งานได้

สร้างแอปพลิเคชันใน Logto

Logto สร้างขึ้นบนพื้นฐานของการยืนยันตัวตน OpenID Connect (OIDC) และการอนุญาต OAuth 2.0 โดยรองรับการจัดการข้อมูลระบุตัวตนแบบรวมศูนย์ข้ามหลายแอปพลิเคชัน ซึ่งมักเรียกว่า การลงชื่อเข้าใช้ครั้งเดียว (Single Sign-On; SSO)

ในการสร้างแอปพลิเคชัน เว็บแบบดั้งเดิม ของคุณ เพียงทำตามขั้นตอนเหล่านี้:

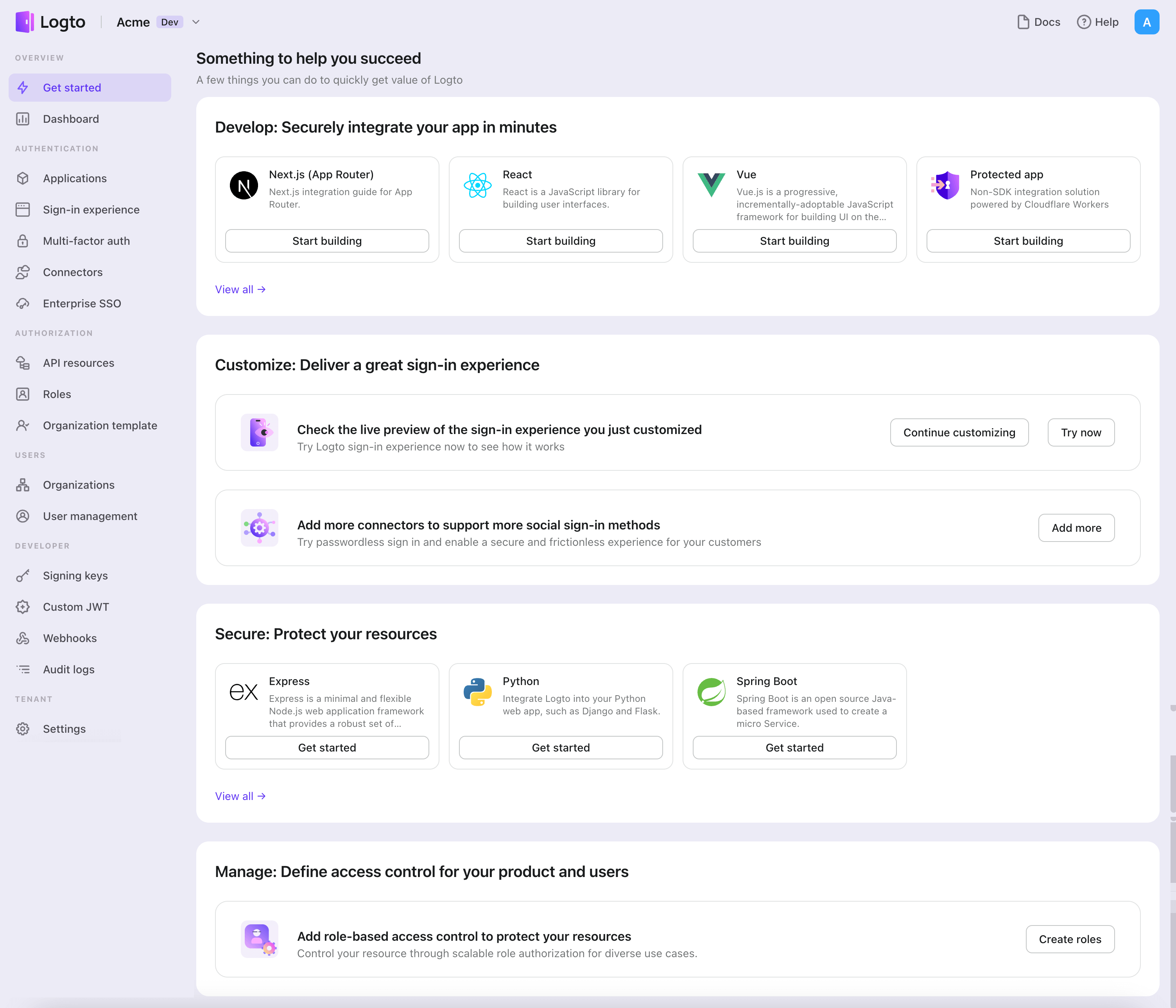

- เปิด Logto Console ในส่วน "เริ่มต้นใช้งาน" ให้คลิกที่ลิงก์ "ดูทั้งหมด" เพื่อเปิดรายการเฟรมเวิร์กของแอปพลิเคชัน หรือคุณสามารถไปที่ Logto Console > Applications แล้วคลิกปุ่ม "สร้างแอปพลิเคชัน"

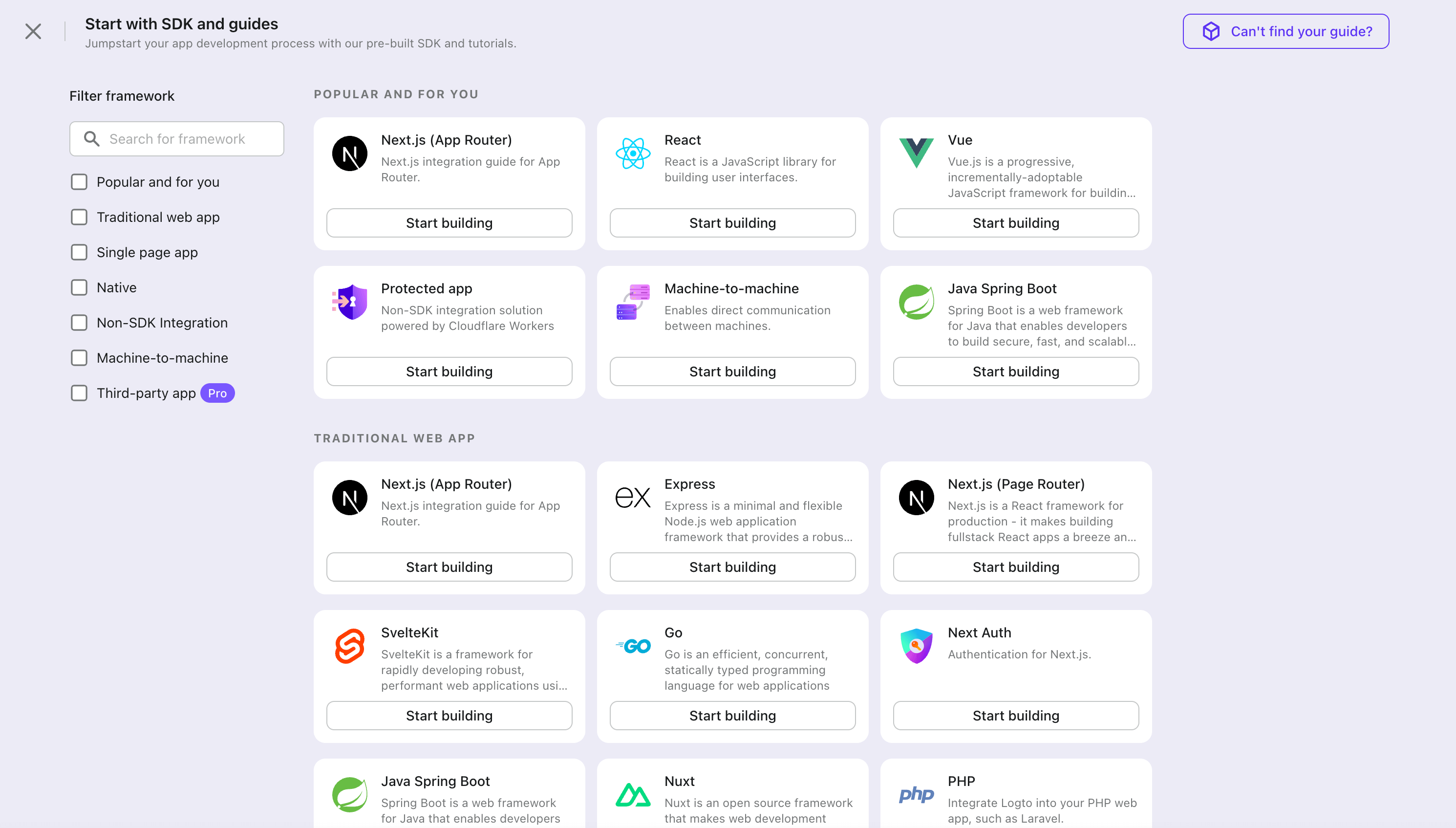

- ในหน้าต่างที่เปิดขึ้น ให้คลิกที่ส่วน "เว็บแบบดั้งเดิม" หรือกรองเฟรมเวิร์ก "เว็บแบบดั้งเดิม" ทั้งหมดที่มีโดยใช้ช่องกรองด่วนทางซ้ายมือ จากนั้นคลิกที่การ์ดเฟรมเวิร์ก "WordPress" เพื่อเริ่มสร้างแอปพลิเคชันของคุณ

- กรอกชื่อแอปพลิเคชัน เช่น "Bookstore" แล้วคลิก "สร้างแอปพลิเคชัน"

🎉 เยี่ยมมาก! คุณเพิ่งสร้างแอปพลิเคชันแรกของคุณใน Logto คุณจะเห็นหน้าข้อความแสดงความยินดีซึ่งมีคู่มือการเชื่อมต่ออย่างละเอียด ให้ทำตามคู่มือเพื่อดูประสบการณ์ที่จะเกิดขึ้นในแอปพลิเคชันของคุณ

ผสานรวม WordPress กับ Logto

ติดตั้งปลั๊กอิน

- จากแผงผู้ดูแล WordPress

- จากการอัปโหลด

- ไปที่ ปลั๊กอิน (Plugins) > เพิ่มใหม่ (Add New).

- ค้นหา "Logto" หรือกรอก https://wordpress.org/plugins/logto/ ในช่องค้นหา

- คลิก ติดตั้งตอนนี้ (Install Now)

- คลิก เปิดใช้งาน (Activate)

- ดาวน์โหลดปลั๊กอิน Logto WordPress จากลิงก์ใดลิงก์หนึ่งต่อไปนี้:

- รุ่นล่าสุด (Latest release): ดาวน์โหลดไฟล์ที่มีชื่อในรูปแบบ

logto-plugin-<version>.zip - ไดเรกทอรีปลั๊กอิน WordPress (WordPress plugin directory): ดาวน์โหลดไฟล์โดยคลิกปุ่ม ดาวน์โหลด (Download)

- รุ่นล่าสุด (Latest release): ดาวน์โหลดไฟล์ที่มีชื่อในรูปแบบ

- ดาวน์โหลดไฟล์ ZIP ของปลั๊กอิน

- ไปที่ ปลั๊กอิน (Plugins) > เพิ่มใหม่ (Add New) ในแผงผู้ดูแล WordPress ของคุณ

- คลิก อัปโหลดปลั๊กอิน (Upload Plugin)

- เลือกไฟล์ ZIP ที่ดาวน์โหลดมาแล้วคลิก ติดตั้งตอนนี้ (Install Now)

- คลิก เปิดใช้งาน (Activate)

ตั้งค่าปลั๊กอิน

ตอนนี้คุณควรจะเห็นเมนู Logto ในแถบด้านข้างของแผงผู้ดูแล WordPress ของคุณ คลิก Logto > Settings เพื่อกำหนดค่าปลั๊กอิน

คุณควรสร้างแอปพลิเคชัน เว็บแบบดั้งเดิม (traditional web) ใน Logto Console ก่อนตั้งค่าปลั๊กอิน หากคุณยังไม่ได้สร้าง โปรดดู การผสาน Logto เข้ากับแอปพลิเคชันของคุณ สำหรับข้อมูลเพิ่มเติม

การตั้งค่าขั้นต่ำที่จำเป็นสำหรับเริ่มต้นใช้งานปลั๊กอินคือ:

- Logto endpoint: จุดปลายทางของ Logto tenant ของคุณ

- App ID: รหัสแอปของแอปพลิเคชัน Logto ของคุณ

- App secret: หนึ่งในรหัสลับแอปที่ถูกต้องของแอปพลิเคชัน Logto ของคุณ

ค่าทั้งหมดนี้สามารถดูได้ที่หน้ารายละเอียดแอปพลิเคชันใน Logto Console

หลังจากกรอกค่าแล้ว คลิก บันทึกการเปลี่ยนแปลง (Save Changes) (เลื่อนลงไปด้านล่างของหน้า หากไม่พบปุ่ม)

ตั้งค่า redirect URI

Redirect URI คือ URL ที่ Logto จะเปลี่ยนเส้นทางผู้ใช้ไปหลังจากยืนยันตัวตนเสร็จ; และ post sign-out redirect URI คือ URL ที่ Logto จะเปลี่ยนเส้นทางผู้ใช้ไปหลังจากออกจากระบบ

นี่คือไดอะแกรมลำดับ (sequence diagram) แบบไม่เป็นทางการเพื่อแสดงขั้นตอนการลงชื่อเข้าใช้:

นี่คือขั้นตอนการออกจากระบบในไดอะแกรมลำดับแบบไม่เป็นทางการ:

หากต้องการเรียนรู้เพิ่มเติมว่าทำไมต้องมีการเปลี่ยนเส้นทาง ดู อธิบายประสบการณ์การลงชื่อเข้าใช้

ในกรณีนี้ คุณต้องตั้งค่าทั้งสอง redirect URI ใน Logto Console ของคุณ วิธีค้นหา redirect URI ให้ไปที่หน้า Logto > Settings ในแผงผู้ดูแล WordPress ของคุณ คุณจะเห็นฟิลด์ Redirect URI และ Post sign-out redirect URI

- คัดลอกค่า Redirect URI และ Post sign-out redirect URI แล้ววางลงในฟิลด์ Redirect URIs และ Post sign-out redirect URIs ใน Logto Console ของคุณ

- คลิก บันทึกการเปลี่ยนแปลง (Save changes) ใน Logto Console

จุดตรวจสอบ: ทดสอบเว็บไซต์ WordPress ของคุณ

ตอนนี้คุณสามารถทดสอบการผสาน Logto ในเว็บไซต์ WordPress ของคุณได้แล้ว:

- เปิดหน้าต่างเบราว์เซอร์แบบไม่ระบุตัวตนหากจำเป็น

- เข้าเว็บไซต์ WordPress ของคุณแล้วคลิก เข้าสู่ระบบ (Log in) หากมี; หรือเข้าหน้าล็อกอินโดยตรง (เช่น

https://example.com/wp-login.php) - หน้าจะเปลี่ยนเส้นทางไปยังหน้าลงชื่อเข้าใช้ของ Logto

- ดำเนินการลงชื่อเข้าใช้หรือสมัครสมาชิกให้เสร็จสิ้น

- หลังจากยืนยันตัวตนสำเร็จ คุณจะถูกเปลี่ยนเส้นทางกลับไปยังเว็บไซต์ WordPress ของคุณและเข้าสู่ระบบโดยอัตโนมัติ

- คลิก ออกจากระบบ (Log out) เพื่อออกจากระบบเว็บไซต์ WordPress ของคุณ

- คุณจะถูกเปลี่ยนเส้นทางไปยังหน้าออกจากระบบของ Logto แล้วกลับไปยังเว็บไซต์ WordPress ของคุณ

- คุณจะถูกออกจากระบบเว็บไซต์ WordPress ของคุณ

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการตั้งค่าปลั๊กอิน WordPress โปรดดูที่ เริ่มต้นใช้งาน WordPress อย่างรวดเร็ว

เพิ่มตัวเชื่อมต่อ Azure AD

เพื่อเปิดใช้งานการลงชื่อเข้าใช้อย่างรวดเร็วและเพิ่มอัตราการเปลี่ยนผู้ใช้ ให้เชื่อมต่อกับ WordPress ในฐานะผู้ให้บริการข้อมูลระบุตัวตน (Identity provider) ตัวเชื่อมต่อโซเชียลของ Logto ช่วยให้คุณสร้างการเชื่อมต่อนี้ได้ภายในไม่กี่นาที โดยสามารถกรอกพารามิเตอร์ได้หลายค่า

ในการเพิ่มตัวเชื่อมต่อโซเชียล ให้ทำตามขั้นตอนดังนี้:

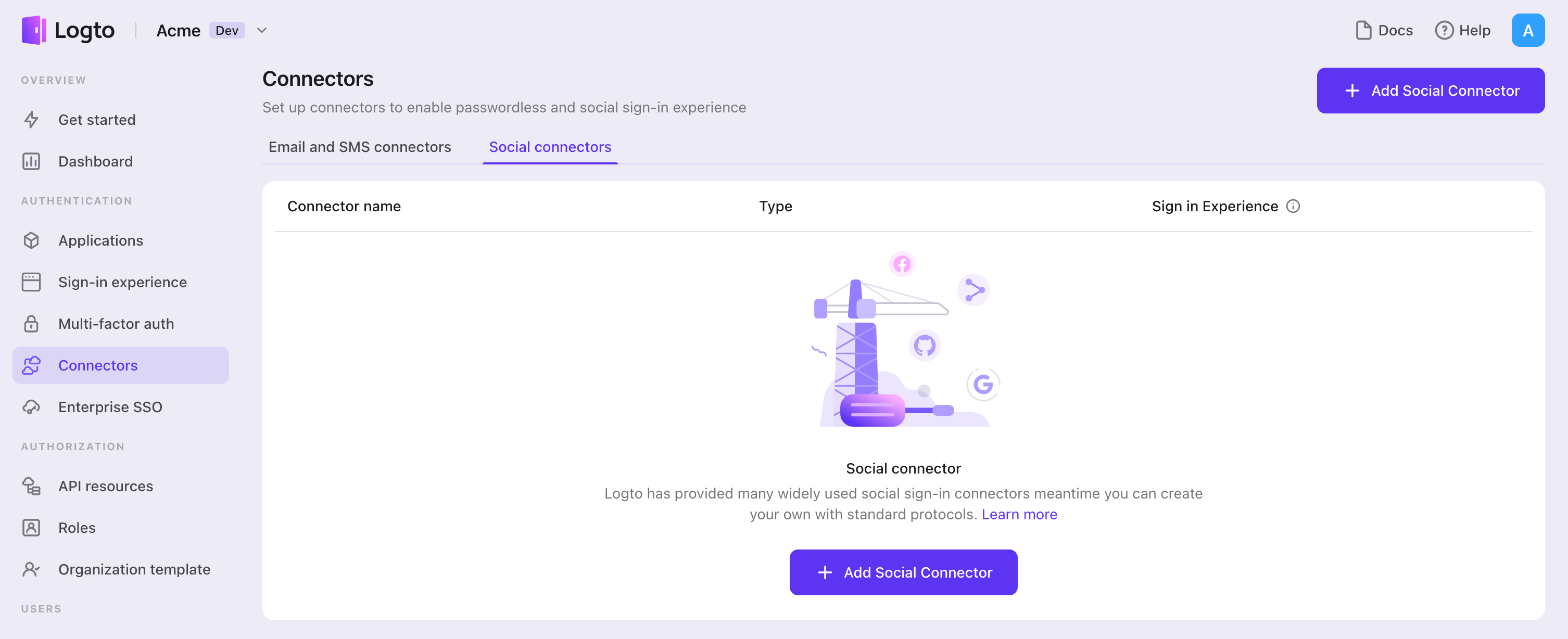

- ไปที่ Console > Connectors > Social Connectors

- คลิก "Add social connector" และเลือก "Azure AD"

- ทำตามคู่มือ README กรอกข้อมูลที่จำเป็น และปรับแต่งการตั้งค่า

หากคุณกำลังทำตามคู่มือ Connector แบบ in-place คุณสามารถข้ามส่วนถัดไปได้

ตั้งค่า Azure AD

ตั้งค่า Microsoft Azure AD ใน Azure Portal

- ไปที่ Azure Portal และลงชื่อเข้าใช้ด้วยบัญชี Azure ของคุณ คุณต้องมีการสมัครใช้งานที่ใช้งานอยู่เพื่อเข้าถึง Microsoft Azure AD

- คลิก Azure Active Directory จากบริการที่มีให้ และคลิก App Registrations จากเมนูด้านซ้าย

- คลิก New Registration ที่ด้านบน กรอกคำอธิบาย เลือก access type ของคุณ และเพิ่ม Redirect URI ซึ่งจะเปลี่ยนเส้นทางผู้ใช้ไปยังแอปพลิเคชันหลังจากเข้าสู่ระบบ ในกรณีนี้จะเป็น

${your_logto_endpoint}/callback/${connector_id}เช่นhttps://foo.logto.app/callback/${connector_id}โดยสามารถดูconnector_idได้ที่แถบด้านบนของหน้ารายละเอียดตัวเชื่อมต่อใน Logto Admin Console คุณสามารถคัดลอกCallback URIในส่วนการตั้งค่าได้ - เลือก Web เป็น Platform

กรอกค่าการตั้งค่าใน Logto

| Name | Type |

|---|---|

| clientId | string |

| clientSecret | string |

| tenantId | string |

| cloudInstance | string |

Client ID

คุณสามารถค้นหา Application (client) ID ได้ในส่วน Overview ของแอปพลิเคชันที่คุณสร้างใหม่ใน Azure Portal

Client Secret

- ในแอปพลิเคชันที่คุณสร้างใหม่ ให้คลิก Certificates & Secrets เพื่อรับ client secret และคลิก New client secret ที่ด้านบน

- กรอกคำอธิบายและวันหมดอายุ

- ระบบจะแสดง client secret ของคุณเพียงครั้งเดียว ให้นำ value ไปกรอกในค่าการตั้งค่าตัวเชื่อมต่อ Logto และบันทึกไว้ในที่ปลอดภัย

Cloud Instance

โดยปกติจะเป็น https://login.microsoftonline.com/ ดูข้อมูลเพิ่มเติมได้ที่ Azure AD authentication endpoints

Tenant ID

Logto จะใช้ฟิลด์นี้เพื่อสร้าง authorization endpoints ค่านี้ขึ้นอยู่กับ access type ที่คุณเลือกตอนสร้างแอปพลิเคชันใน Azure Portal

- หากคุณเลือก Accounts in this organizational directory only สำหรับ access type ให้กรอก {TenantID} ของคุณ โดยสามารถดู tenant ID ได้ในส่วน Overview ของ Azure Active Directory ของคุณ

- หากคุณเลือก Accounts in any organizational directory สำหรับ access type ให้กรอก organizations

- หากคุณเลือก Accounts in any organizational directory or personal Microsoft accounts สำหรับ access type ให้กรอก common

- หากคุณเลือก Personal Microsoft accounts only สำหรับ access type ให้กรอก consumers

บันทึกการตั้งค่าของคุณ

โปรดตรวจสอบให้แน่ใจว่าคุณได้กรอกค่าที่จำเป็นในพื้นที่การตั้งค่าตัวเชื่อมต่อ Logto เรียบร้อยแล้ว คลิก "บันทึกและเสร็จสิ้น" (หรือ "บันทึกการเปลี่ยนแปลง") และตัวเชื่อมต่อ Azure AD ควรพร้อมใช้งานแล้ว

เปิดใช้งานตัวเชื่อมต่อ Azure AD ในประสบการณ์การลงชื่อเข้าใช้

เมื่อคุณสร้างตัวเชื่อมต่อโซเชียลสำเร็จแล้ว คุณสามารถเปิดใช้งานเป็นปุ่ม "ดำเนินการต่อด้วย Azure AD" ในประสบการณ์การลงชื่อเข้าใช้ (Sign-in Experience) ได้

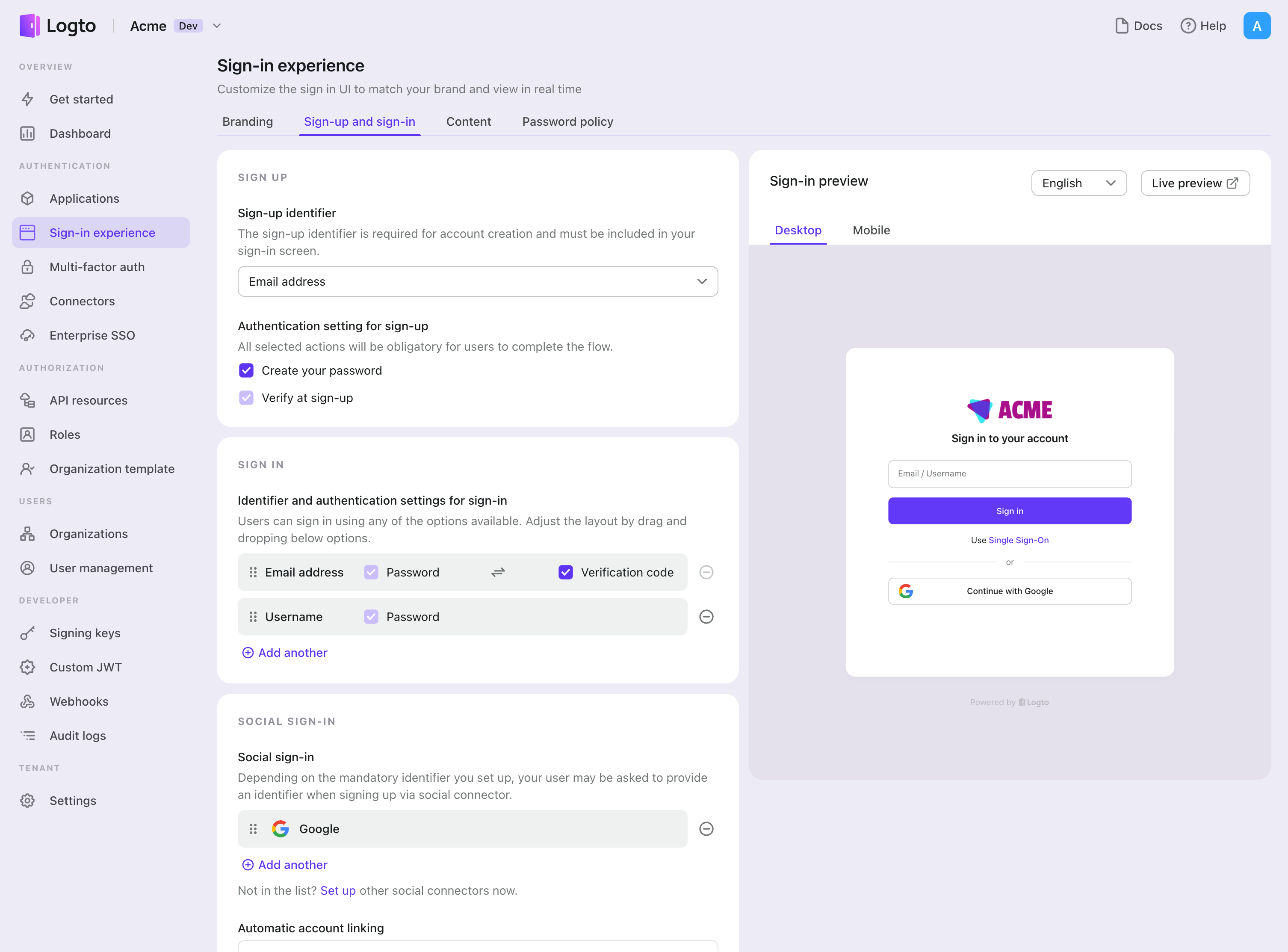

- ไปที่ Console > ประสบการณ์การลงชื่อเข้าใช้ > สมัครและลงชื่อเข้าใช้

- (ไม่บังคับ) เลือก "ไม่เกี่ยวข้อง" สำหรับตัวระบุการสมัคร หากคุณต้องการเฉพาะการเข้าสู่ระบบโซเชียล

- เพิ่มตัวเชื่อมต่อ Azure AD ที่ตั้งค่าไว้แล้วในส่วน "เข้าสู่ระบบโซเชียล" (Social sign-in)

การทดสอบและการตรวจสอบความถูกต้อง

กลับไปที่แอป ปลั๊กอิน WordPress ของคุณ ตอนนี้คุณควรจะสามารถลงชื่อเข้าใช้ด้วย Azure AD ได้แล้ว ขอให้สนุก!

อ่านเพิ่มเติม

กระบวนการสำหรับผู้ใช้ปลายทาง: Logto มีโฟลว์การยืนยันตัวตนสำเร็จรูปพร้อมใช้งาน รวมถึง MFA และ Enterprise SSO พร้อม API อันทรงพลังสำหรับการปรับแต่งการตั้งค่าบัญชี การตรวจสอบความปลอดภัย และประสบการณ์แบบหลายผู้เช่า (multi-tenant) ได้อย่างยืดหยุ่น

การอนุญาต (Authorization): การอนุญาต (Authorization) กำหนดว่าผู้ใช้สามารถทำอะไรหรือเข้าถึงทรัพยากรใดได้บ้างหลังจากได้รับการยืนยันตัวตนแล้ว สำรวจวิธีปกป้อง API ของคุณสำหรับแอปเนทีฟและแอปหน้าเดียว (SPA) และการใช้งานการควบคุมการเข้าถึงตามบทบาท (RBAC)

องค์กร (Organizations): ฟีเจอร์องค์กรมีประสิทธิภาพอย่างยิ่งใน SaaS แบบหลายผู้เช่าและแอป B2B โดยช่วยให้สร้างผู้เช่า จัดการสมาชิก RBAC ระดับองค์กร และ Just-in-Time Provisioning ได้

ชุดบทความ Customer IAM: บทความต่อเนื่องเกี่ยวกับการจัดการข้อมูลระบุตัวตนและการเข้าถึงของลูกค้า (Customer IAM) ตั้งแต่ระดับพื้นฐาน 101 ไปจนถึงหัวข้อขั้นสูงและอื่น ๆ