Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Auth.js (Next Auth) と Logto を使用して、WeCom サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

- 稼働中の Logto インスタンス。紹介ページ をチェックして始めてください。

- Auth.js (Next Auth) の基本的な知識。

- 使用可能な WeCom アカウント。

Logto でアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの 従来型 Web アプリケーションを作成するには、次の手順に従ってください:

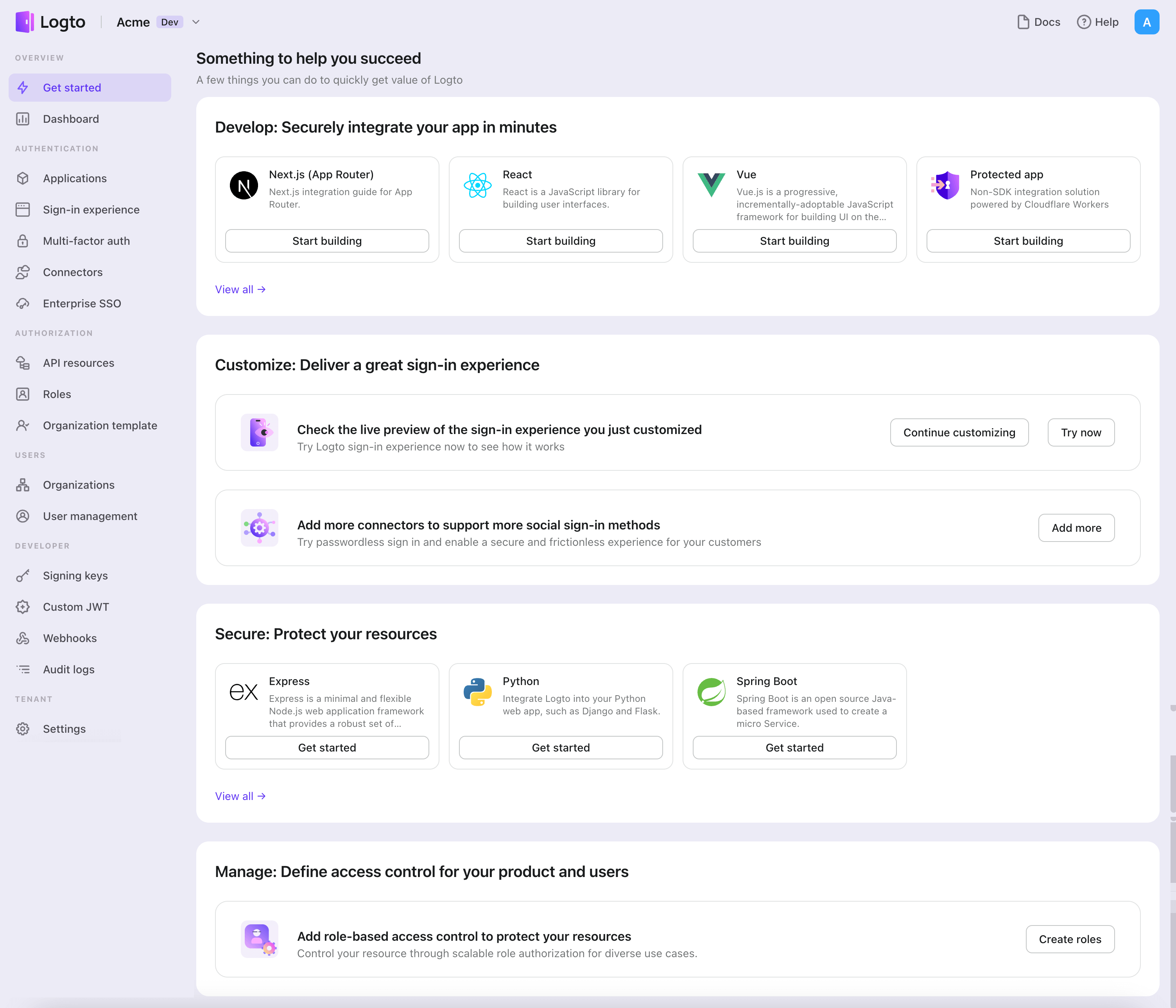

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

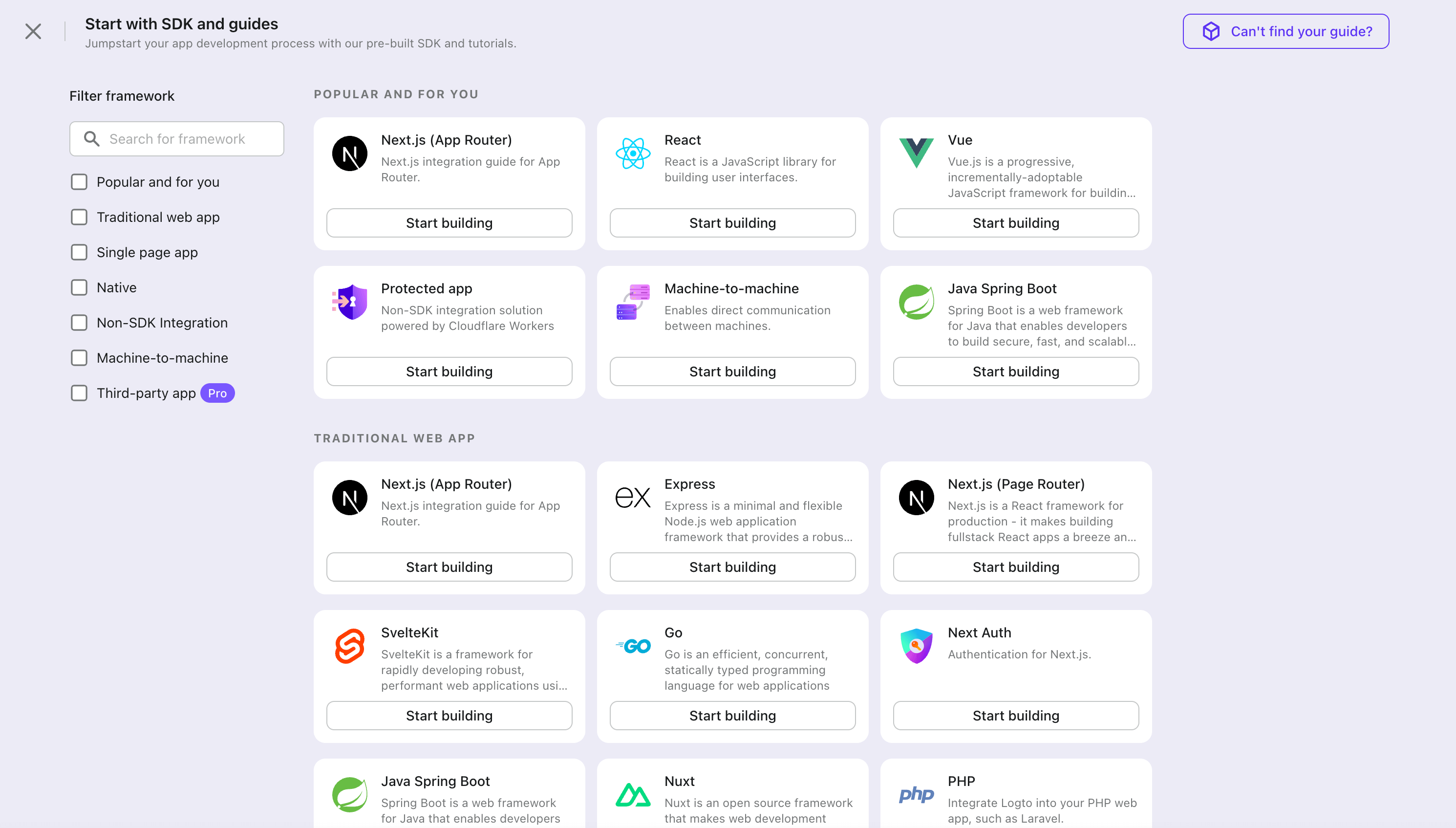

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "従来型 Web" フレームワークをフィルタリングするか、"従来型 Web" セクションをクリックします。"Auth.js (Next Auth)" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Auth.js (Next Auth) SDK を統合する

- このガイドでは、Next.js プロジェクトに Next Auth を設定していることを前提としています。まだ設定していない場合は、Next Auth ドキュメント を参照して始めてください。

インストール

お気に入りのパッケージマネージャーを使用して Auth.js をインストールします:

- npm

- pnpm

- yarn

npm i next-auth@betapnpm add next-auth@betayarn add next-auth@beta詳細については、 Auth.js のドキュメント を参照してください。

Auth.js プロバイダーの設定

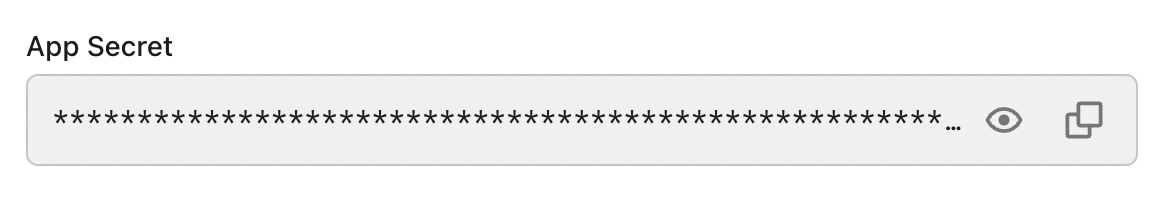

「App Secret」は管理コンソールのアプリケーション詳細ページから見つけてコピーできます:

Auth.js の API ルート設定を変更し、Logto を OIDC プロバイダーとして追加します:

- Auth.js v5

- Next Auth v4

環境変数を設定します:

AUTH_LOGTO_ISSUER=https://xxxx.logto.app/oidc

AUTH_LOGTO_ID=your-logto-app-id

AUTH_LOGTO_SECRET=your-logto-app-secret

import { handlers } from '@/auth';

export const { GET, POST } = handlers;

import NextAuth from 'next-auth';

import Logto from 'next-auth/providers/logto';

export const { handlers, signIn, signOut, auth } = NextAuth({

providers: [Logto],

});

セッションを維持するためにオプションのミドルウェアを追加することもできます:

export { auth as middleware } from '@/auth';

import NextAuth from 'next-auth';

const handler = NextAuth({

providers: [

{

id: 'logto',

name: 'Logto',

type: 'oauth',

// Logto アプリケーションの詳細ページから、"OpenID Provider configuration endpoint" フィールドで well-known URL を取得できます

wellKnown: 'https://xxxx.logto.app/oidc/.well-known/openid-configuration',

authorization: { params: { scope: 'openid offline_access profile email' } },

clientId: '<logto-app-id>',

clientSecret: '<logto-app-secret>',

client: {

id_token_signed_response_alg: 'ES384',

},

profile(profile) {

// ユーザープロファイルのマッピングをここでカスタマイズできます

return {

id: profile.sub,

name: profile.name ?? profile.username,

email: profile.email,

image: profile.picture,

};

},

},

],

});

export { handler as GET, handler as POST };

wellKnownURL を Logto アプリケーションの "OpenID Provider configuration endpoint" に置き換えます。clientIdとclientSecretを Logto アプリケーションの ID とシークレットに置き換えます。profile関数をカスタマイズして、ユーザープロファイルを Next Auth ユーザーオブジェクトにマッピングします。デフォルトのマッピングは例に示されています。id_token_signed_response_algをES384に設定することを忘れないでください。

詳細は Auth.js ドキュメント を参照してください。

サインインリダイレクト URI の設定

詳細に入る前に、エンドユーザーの体験について簡単に説明します。サインインプロセスは次のように簡略化できます:

- あなたのアプリがサインインメソッドを呼び出します。

- ユーザーは Logto のサインインページにリダイレクトされます。ネイティブアプリの場合、システムブラウザが開かれます。

- ユーザーがサインインし、あなたのアプリにリダイレクトされます(リダイレクト URI として設定されています)。

リダイレクトベースのサインインについて

- この認証 (Authentication) プロセスは OpenID Connect (OIDC) プロトコルに従い、Logto はユーザーのサインインを保護するために厳格なセキュリティ対策を講じています。

- 複数のアプリがある場合、同じアイデンティティプロバイダー (Logto) を使用できます。ユーザーがあるアプリにサインインすると、Logto は別のアプリにアクセスした際に自動的にサインインプロセスを完了します。

リダイレクトベースのサインインの理論と利点について詳しく知るには、Logto サインイン体験の説明を参照してください。

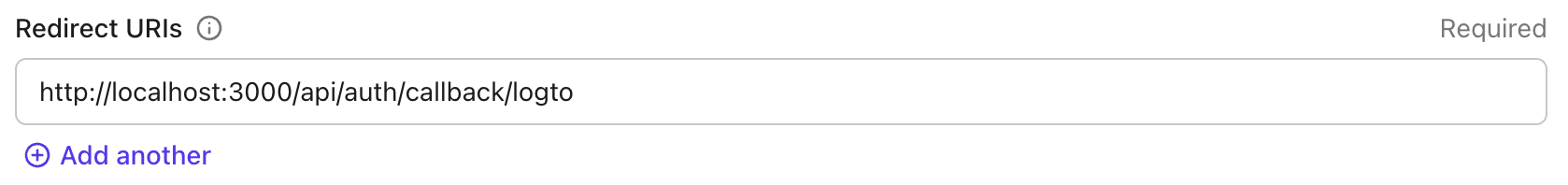

以下のコードスニペットでは、あなたのアプリが http://localhost:3000/ で実行されていると仮定しています。

Logto コンソールのアプリケーション詳細ページに切り替えましょう。リダイレクト URI http://localhost:3000/api/auth/callback/logto を追加し、「変更を保存」をクリックします。

サインインとサインアウトの実装

サインインとサインアウトボタンの実装

import { signIn } from '@/auth';

export default function SignIn() {

return (

<form

action={async () => {

'use server';

await signIn('logto');

}}

>

<button type="submit">Sign In</button>

</form>

);

}

import { signOut } from '@/auth';

export function SignOut() {

return (

<form

action={async () => {

'use server';

await signOut();

}}

>

<button type="submit">Sign Out</button>

</form>

);

}

ページにサインインとサインアウトボタンを表示

import SignIn from './components/sign-in';

import SignOut from './components/sign-out';

import { auth } from '@/auth';

export default function Home() {

const session = await auth();

return <div>{session?.user ? <SignOut /> : <SignIn />}</div>;

}

上記はシンプルな例です。詳細は Auth.js ドキュメント を参照してください。

チェックポイント

これで、アプリケーションをテストして、認証 (Authentication) が期待通りに動作するか確認できます。

WeCom コネクターを追加する

迅速なサインインを有効にし、ユーザーコンバージョンを向上させるために、アイデンティティプロバイダー (IdP) として Auth.js (Next Auth) を接続します。Logto ソーシャルコネクターは、いくつかのパラメーター入力を許可することで、この接続を数分で確立するのに役立ちます。

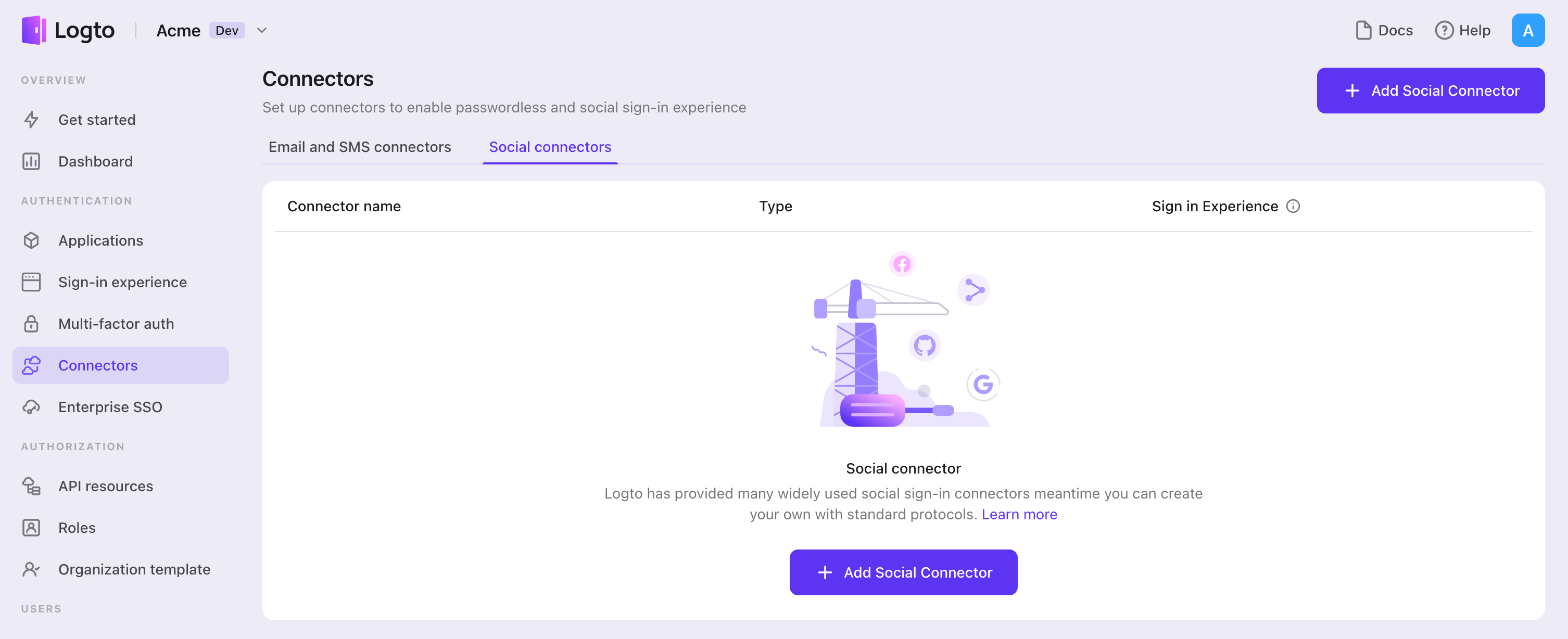

ソーシャルコネクターを追加するには、次の手順に従ってください:

- Console > Connectors > Social Connectors に移動します。

- 「Add social connector」をクリックし、「WeCom」を選択します。

- README ガイドに従い、必要なフィールドを完了し、設定をカスタマイズします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

WeCom アプリ を設定する

はじめに

管理者アカウントで WeCom WebUI にサインインするか、WeCom アプリから Manage the enterprise(管理企业) をクリックします。

「アプリ管理」タブでページを下にスクロールし、「アプリを作成」をクリックします。

アプリに応じて適切な情報を入力し、作成します。

これで Agent ID(APPID ではありません)と Secret が取得できました。

ウェブサイト情報

このページで必要な項目を設定します。例:

- 許可ユーザー: このアプリを閲覧できるユーザー

- アプリホームページ: アプリのホームページ。例:

logto.io/demo-app

重要 このページには「開発者 API(开发者接口)」に関する 3 つの項目があります。

- ウェブ認証と JS-SDK

- WeCom による認証でログイン

- 企業信頼 IP

WeCom のガイドに従って入力してください。

Corp ID

WeChat 開発に慣れている場合、Corp ID の使い方が APP ID と同じであることに気付くかもしれません。

「マイ企業(我的企业)」タブページの下部で Corp ID を確認できます。ww**** のような形式です。

コネクターの設定

これで Agent ID、Secret、Corp ID が揃いました。

コネクターのフォームを完成させましょう。

Scope フィールドはオプションなので空欄でも構いません。あるいは snsapi_base や snsapi_privateinfo を入力することもできます。

保存して完了

WeCom コネクターのテスト

これで完了です。WeCom コネクターが利用可能になっているはずです。サインイン体験でソーシャルコネクターを有効化する のを忘れずに。

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、WeCom コネクターが利用可能になります。

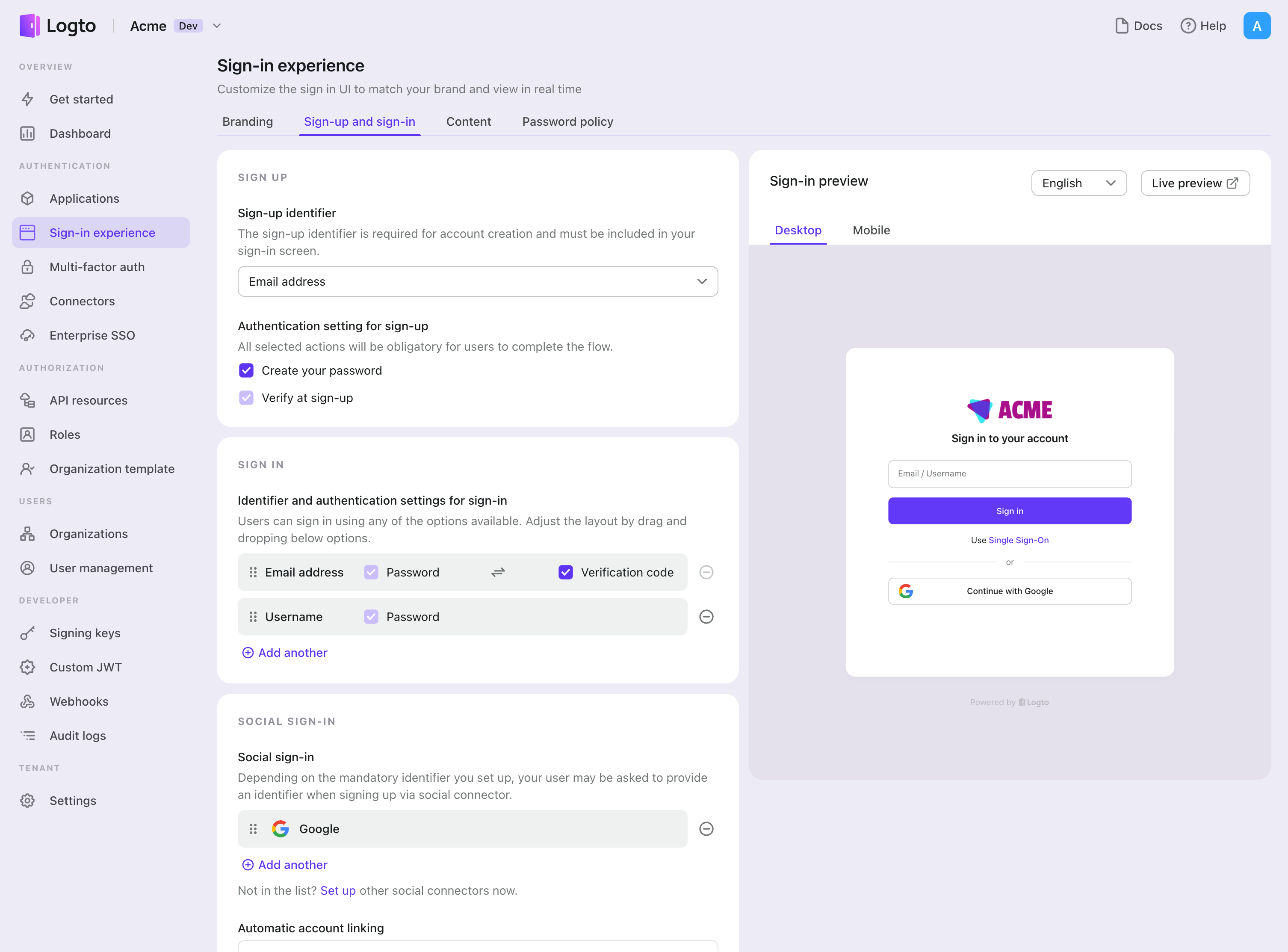

サインイン体験で WeCom コネクターを有効にする

ソーシャルコネクターを正常に作成したら、サインイン体験で「WeCom で続行」ボタンとして有効にすることができます。

- Console > サインイン体験 > サインアップとサインイン に移動します。

- (オプション)ソーシャルログインのみが必要な場合は、サインアップ識別子に「該当なし」を選択します。

- 設定済みの WeCom コネクターを「ソーシャルサインイン」セクションに追加します。

テストと検証

Auth.js (Next Auth) アプリに戻ります。これで WeCom を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。