Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、.NET Core (Blazor Server) と Logto を使用して、WeChat (Native) サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

- 稼働中の Logto インスタンス。紹介ページ をチェックして始めてください。

- .NET Core (Blazor Server) の基本的な知識。

- 使用可能な WeChat (Native) アカウント。

Logto でアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

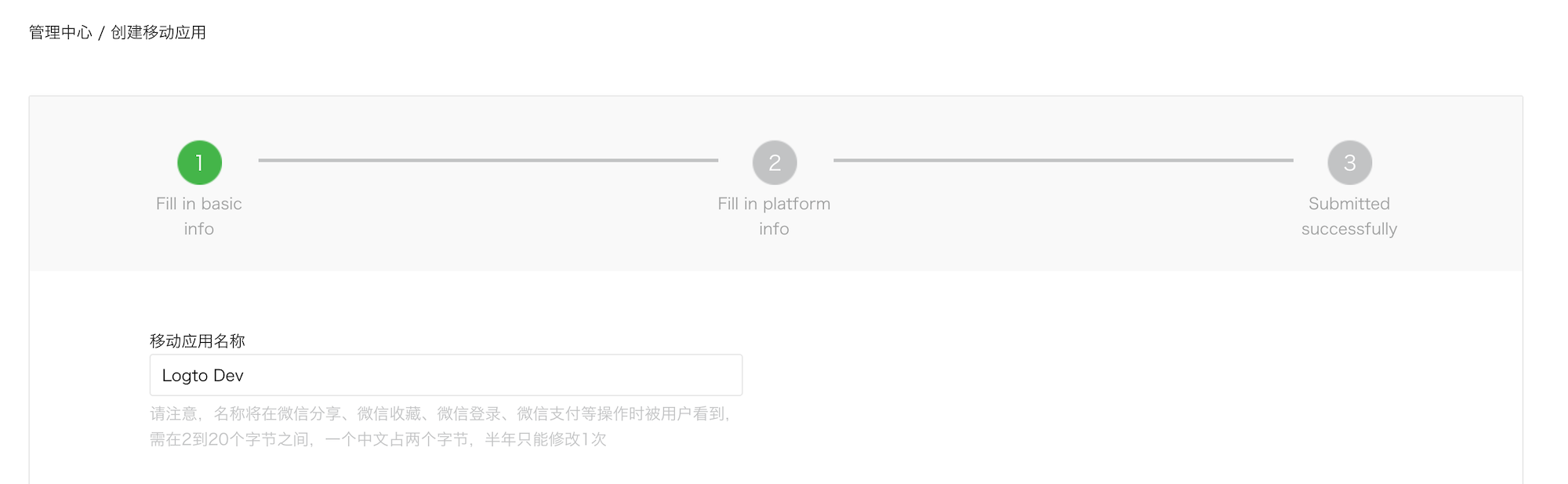

あなたの Traditional web アプリケーションを作成するには、次の手順に従ってください:

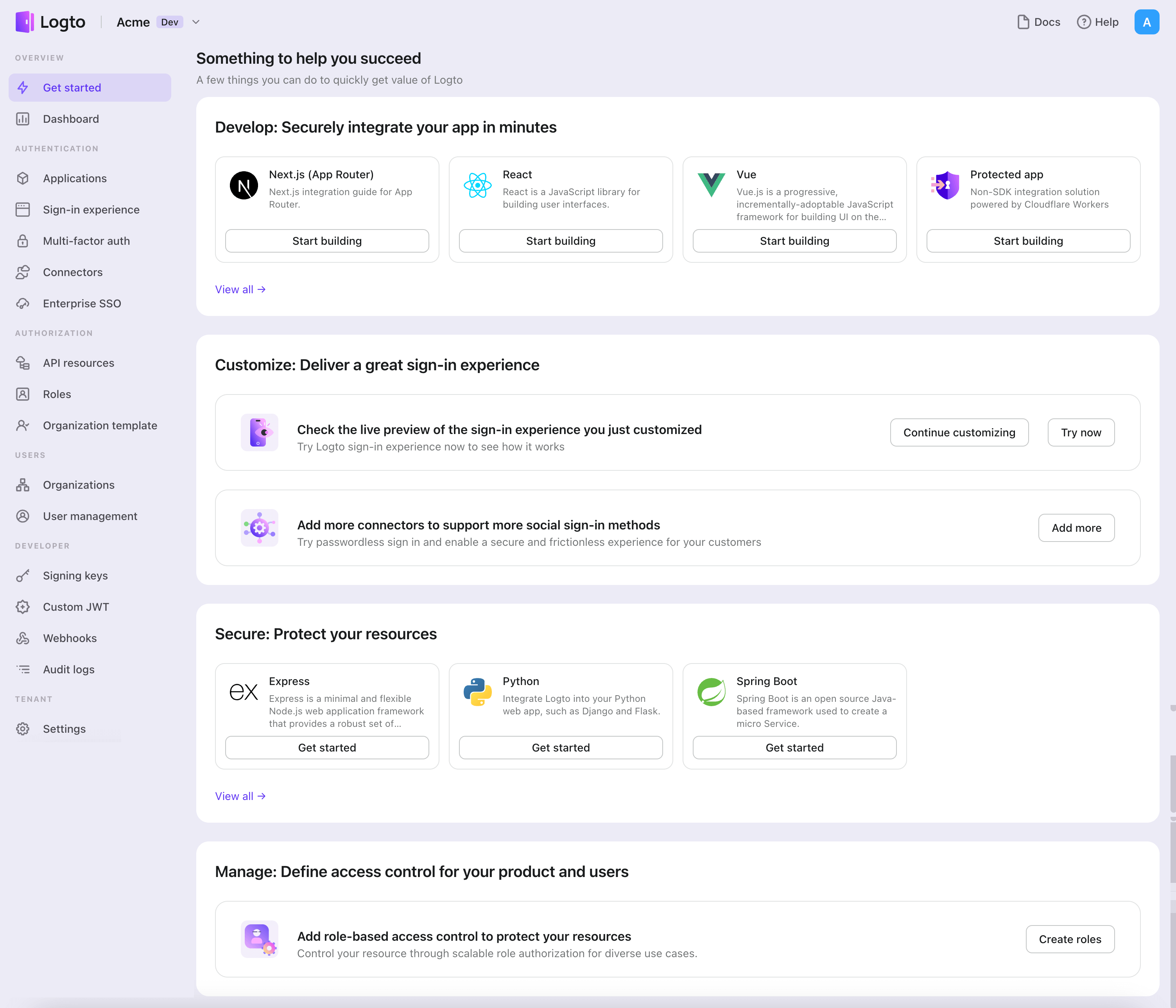

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

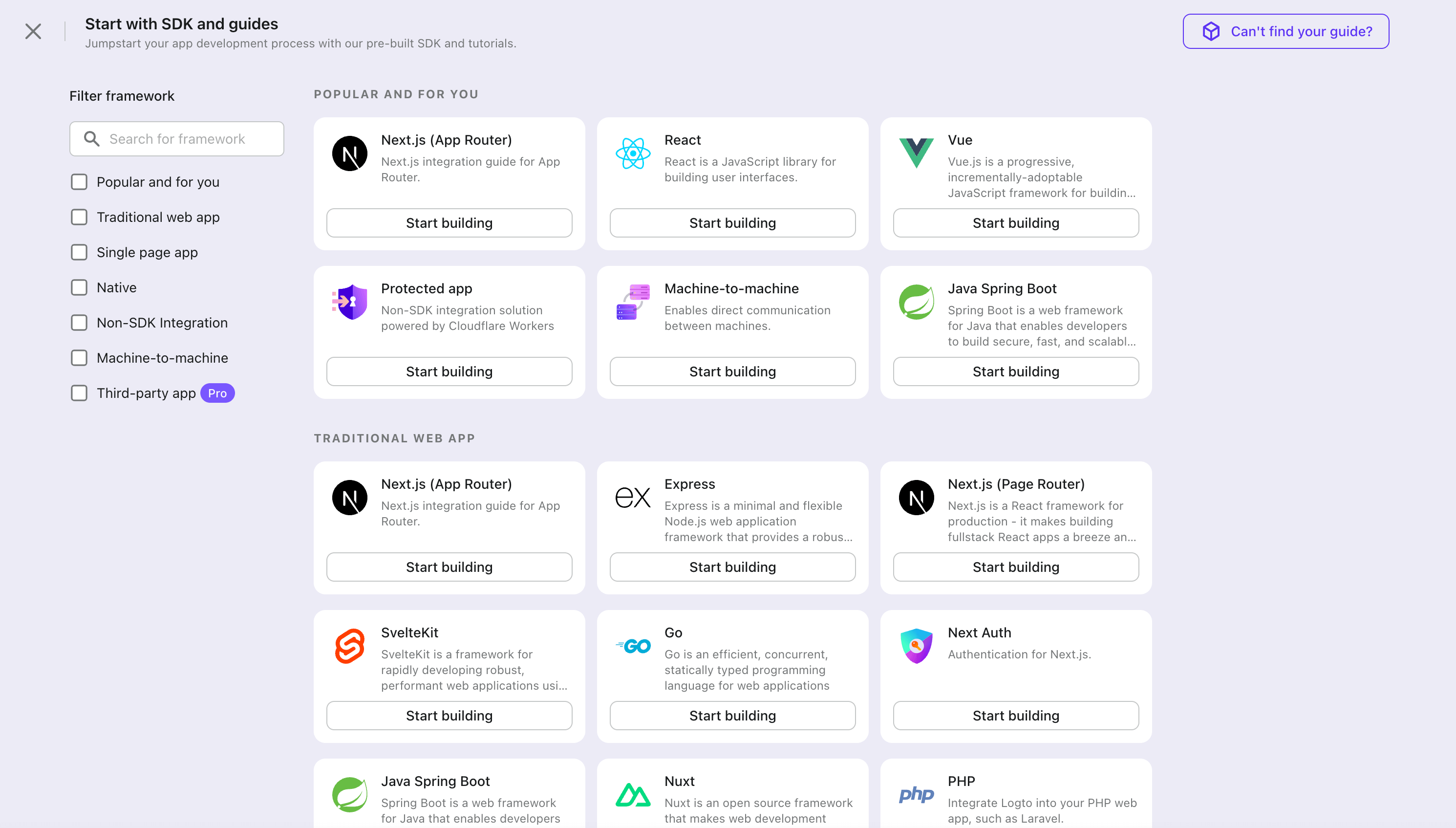

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "Traditional web" フレームワークをフィルタリングするか、"Traditional web" セクションをクリックします。".Net Core (Blazor Server)" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

.Net Core (Blazor Server) SDK を統合する

- 次のデモンストレーションは .NET Core 8.0 を基に構築されています。SDK は .NET 6.0 以上に対応しています。

- .NET Core のサンプルプロジェクトは GitHub リポジトリ で利用可能です。

インストール

プロジェクトに NuGet パッケージを追加します:

dotnet add package Logto.AspNetCore.Authentication

Logto 認証 (Authentication) を追加する

Startup.cs(または Program.cs)を開き、次のコードを追加して Logto 認証 (Authentication) サービスを登録します:

using Logto.AspNetCore.Authentication;

var builder = WebApplication.CreateBuilder(args);

builder.Services.AddLogtoAuthentication(options =>

{

options.Endpoint = builder.Configuration["Logto:Endpoint"]!;

options.AppId = builder.Configuration["Logto:AppId"]!;

options.AppSecret = builder.Configuration["Logto:AppSecret"];

});

AddLogtoAuthentication メソッドは次のことを行います:

- デフォルトの認証 (Authentication) スキームを

LogtoDefaults.CookieSchemeに設定します。 - デフォルトのチャレンジスキームを

LogtoDefaults.AuthenticationSchemeに設定します。 - デフォルトのサインアウトスキームを

LogtoDefaults.AuthenticationSchemeに設定します。 - 認証 (Authentication) スキームにクッキーと OpenID Connect 認証 (Authentication) ハンドラーを追加します。

サインインおよびサインアウトフロー

進む前に、.NET Core 認証 (Authentication) ミドルウェアにおける混乱しやすい用語を 2 つ明確にする必要があります:

- CallbackPath: ユーザーがサインインした後に Logto がユーザーをリダイレクトする URI (Logto における「リダイレクト URI」)

- RedirectUri: Logto 認証 (Authentication) ミドルウェアで必要なアクションが実行された後にリダイレクトされる URI

サインインプロセスは次のように示されます:

同様に、.NET Core にはサインアウトフローのための SignedOutCallbackPath と RedirectUri もあります。

明確にするために、これらを次のように呼びます:

| 使用する用語 | .NET Core 用語 |

|---|---|

| Logto リダイレクト URI | CallbackPath |

| Logto サインアウト後リダイレクト URI | SignedOutCallbackPath |

| アプリケーションリダイレクト URI | RedirectUri |

リダイレクトベースのサインインについて

- この認証 (Authentication) プロセスは OpenID Connect (OIDC) プロトコルに従い、Logto はユーザーのサインインを保護するために厳格なセキュリティ対策を講じています。

- 複数のアプリがある場合、同じアイデンティティプロバイダー (Logto) を使用できます。ユーザーがあるアプリにサインインすると、Logto は別のアプリにアクセスした際に自動的にサインインプロセスを完了します。

リダイレクトベースのサインインの理論と利点について詳しく知るには、Logto サインイン体験の説明を参照してください。

リダイレクト URI を設定する

以下のコードスニペットでは、あなたのアプリが http://localhost:3000/ で実行されていると仮定しています。

まず、Logto リダイレクト URI を設定しましょう。次の URI を Logto アプリケーション詳細ページの「リダイレクト URI」リストに追加します:

http://localhost:3000/Callback

Logto サインアウト後リダイレクト URI を設定するには、次の URI を Logto アプリケーション詳細ページの「サインアウト後リダイレクト URI」リストに追加します:

http://localhost:3000/SignedOutCallback

デフォルトパスを変更する

Logto リダイレクト URI にはデフォルトパス /Callback があり、Logto サインアウト後リダイレクト URI にはデフォルトパス /SignedOutCallback があります。

特別な要件がない場合は、そのままにしておくことができます。変更したい場合は、LogtoOptions の CallbackPath と SignedOutCallbackPath プロパティを設定できます:

builder.Services.AddLogtoAuthentication(options =>

{

// 他の設定...

options.CallbackPath = "/Foo";

options.SignedOutCallbackPath = "/Bar";

});

Logto アプリケーション詳細ページの値もそれに応じて更新することを忘れないでください。

ルートを追加する

Blazor Server は SignalR を使用してサーバーとクライアント間で通信するため、HTTP コンテキストを直接操作するメソッド(チャレンジやリダイレクトの発行など)は、Blazor コンポーネントから呼び出された場合、期待通りに動作しません。

これを正しく行うためには、サインインとサインアウトのリダイレクト用に 2 つのエンドポイントを明示的に追加する必要があります:

app.MapGet("/SignIn", async context =>

{

if (!(context.User?.Identity?.IsAuthenticated ?? false))

{

await context.ChallengeAsync(new AuthenticationProperties { RedirectUri = "/" });

} else {

context.Response.Redirect("/");

}

});

app.MapGet("/SignOut", async context =>

{

if (context.User?.Identity?.IsAuthenticated ?? false)

{

await context.SignOutAsync(new AuthenticationProperties { RedirectUri = "/" });

} else {

context.Response.Redirect("/");

}

});

これで、これらのエンドポイントにリダイレクトしてサインインとサインアウトをトリガーできます。

サインイン / サインアウトボタンを実装する

Razor コンポーネントに次のコードを追加します:

@using Microsoft.AspNetCore.Components.Authorization

@using System.Security.Claims

@inject AuthenticationStateProvider AuthenticationStateProvider

@inject NavigationManager NavigationManager

@* ... *@

<p>認証 (Authentication) 済み: @User.Identity?.IsAuthenticated</p>

@if (User.Identity?.IsAuthenticated == true)

{

<button @onclick="SignOut">サインアウト</button>

}

else

{

<button @onclick="SignIn">サインイン</button>

}

@* ... *@

@code {

private ClaimsPrincipal? User { get; set; }

protected override async Task OnInitializedAsync()

{

var authState = await AuthenticationStateProvider.GetAuthenticationStateAsync();

User = authState.User;

}

private void SignIn()

{

NavigationManager.NavigateTo("/SignIn", forceLoad: true);

}

private void SignOut()

{

NavigationManager.NavigateTo("/SignOut", forceLoad: true);

}

}

説明:

- インジェクトされた

AuthenticationStateProviderは、現在のユーザーの認証 (Authentication) 状態を取得し、Userプロパティを設定するために使用されます。 SignInとSignOutメソッドは、それぞれサインインおよびサインアウトのエンドポイントにユーザーをリダイレクトするために使用されます。Blazor Server の性質上、リダイレクションをトリガーするためにNavigationManagerを強制ロードで使用する必要があります。

ページは、ユーザーが認証 (Authentication) されていない場合は「サインイン」ボタンを表示し、認証 (Authentication) されている場合は「サインアウト」ボタンを表示します。

<AuthorizeView /> コンポーネント

代わりに、AuthorizeView コンポーネントを使用して、ユーザーの認証 (Authentication) 状態に基づいてコンテンツを条件付きでレンダリングすることができます。このコンポーネントは、認証 (Authentication) 済みユーザーと未認証ユーザーに異なるコンテンツを表示したい場合に便利です。

Razor コンポーネントに次のコードを追加します:

@using Microsoft.AspNetCore.Components.Authorization

@* ... *@

<AuthorizeView>

<Authorized>

<p>Name: @User?.Identity?.Name</p>

@* 認証 (Authentication) 済みユーザー向けのコンテンツ *@

</Authorized>

<NotAuthorized>

@* 未認証ユーザー向けのコンテンツ *@

</NotAuthorized>

</AuthorizeView>

@* ... *@

AuthorizeView コンポーネントは、Task<AuthenticationState> 型のカスケードパラメーターを必要とします。このパラメーターを取得する直接的な方法は、<CascadingAuthenticationState> コンポーネントを追加することです。ただし、Blazor Server の性質上、レイアウトやルートコンポーネントに単純にコンポーネントを追加することはできません(期待通りに動作しない可能性があります)。代わりに、ビルダー (Program.cs または Startup.cs) に次のコードを追加してカスケードパラメーターを提供します:

builder.Services.AddCascadingAuthenticationState();

その後、AuthorizeView コンポーネントを必要とするすべてのコンポーネントで使用できます。

チェックポイント: アプリケーションをテストする

これで、アプリケーションをテストできます:

- アプリケーションを実行すると、サインインボタンが表示されます。

- サインインボタンをクリックすると、SDK がサインインプロセスを初期化し、Logto のサインインページにリダイレクトされます。

- サインインすると、アプリケーションに戻り、サインアウトボタンが表示されます。

- サインアウトボタンをクリックして、トークンストレージをクリアし、サインアウトします。

WeChat (Native) コネクターを追加する

迅速なサインインを有効にし、ユーザーコンバージョンを向上させるために、アイデンティティプロバイダー (IdP) として .Net Core (Blazor Server) を接続します。Logto ソーシャルコネクターは、いくつかのパラメーター入力を許可することで、この接続を数分で確立するのに役立ちます。

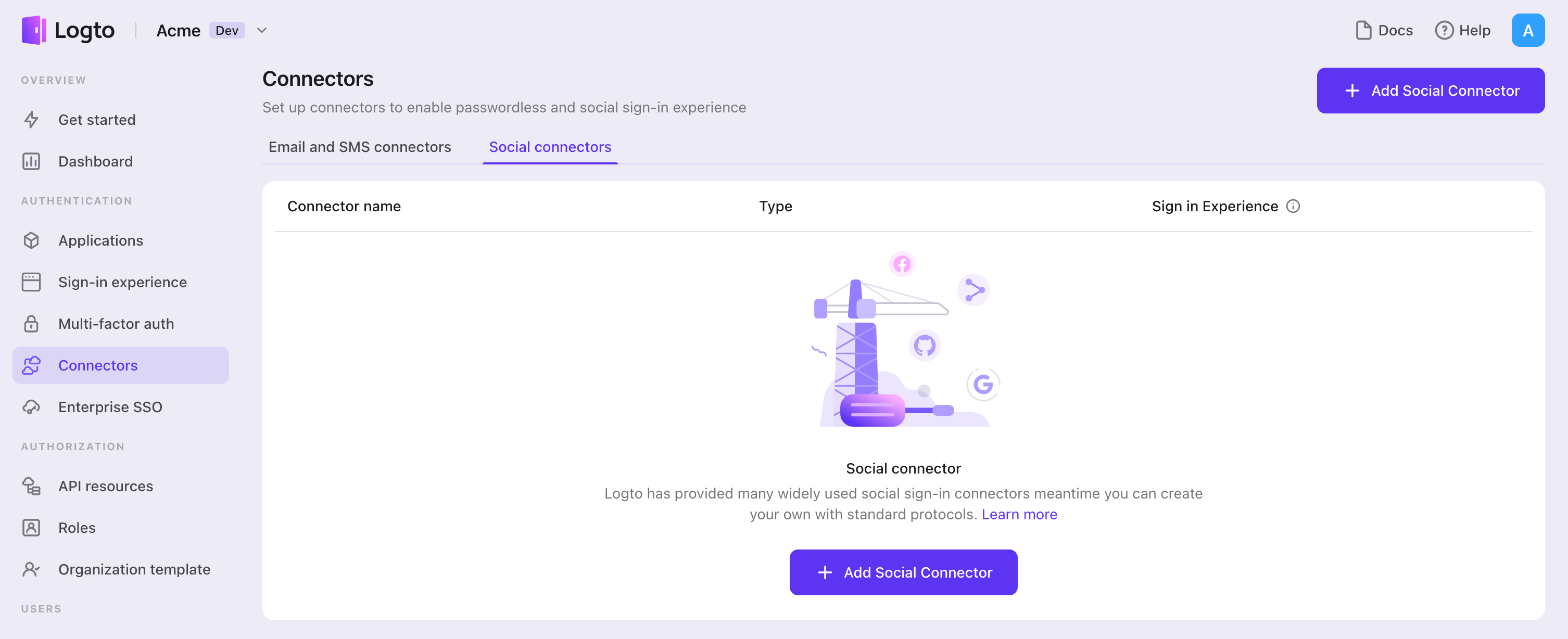

ソーシャルコネクターを追加するには、次の手順に従ってください:

- Console > Connectors > Social Connectors に移動します。

- 「Add social connector」をクリックし、「WeChat (Native)」を選択します。

- README ガイドに従い、必要なフィールドを完了し、設定をカスタマイズします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

WeChat モバイルアプリ を設定する

WeChat オープンプラットフォームでモバイルアプリを作成する

すでに完了しているセクションはスキップできます。

アカウントを作成する

https://open.weixin.qq.com/ を開き、右上の「Sign Up」ボタンをクリックして、サインアッププロセスを完了します。

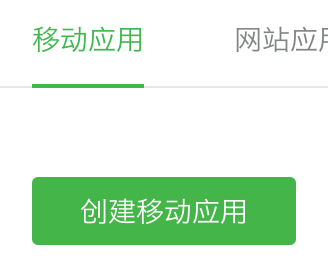

モバイルアプリを作成する

作成したアカウントでサインインします。「Mobile Application」(移动应用)タブで、大きな緑色の「Create a mobile app」(创建移动应用)ボタンをクリックします。

申請フォームに必要な情報を入力しましょう。

基本情報

ほとんどは直感的に入力できますが、いくつかのヒントを紹介します:

- WeChat サインインをテストしたいだけで、アプリが App Store にない場合は、「App is available」セクションで「No」を選択して「App download link」をスキップできます。

- 「App operation flow chart」は少し難しそうに見えます。経験上、シンプルなフローチャートといくつかのアプリのスクリーンショットを用意すると審査通過の可能性が高まります。

「Next step」をクリックして進みます。

プラットフォーム情報

iOS と Android のいずれか、または両方のプラットフォームを設定して、Logto と WeChat ネイティブサインインを統合できます。

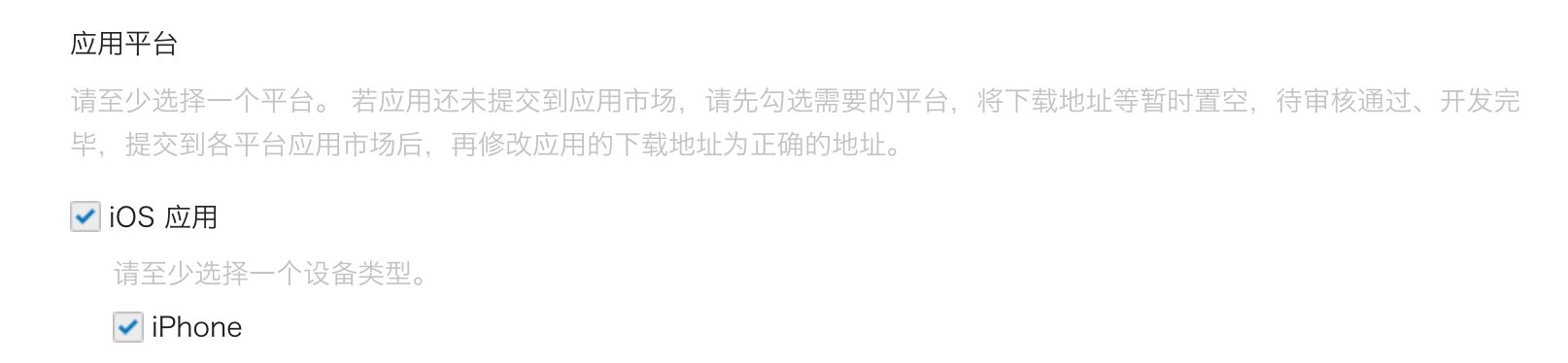

iOS アプリ

「iOS app」(iOS 应用)にチェックを入れ、アプリの対象デバイスタイプも選択します。

App Store での公開を「No」にした場合は、「AppStore download address」の入力を省略できます。

Bundle ID、Test version Bundle ID、Universal Links を入力します(実際には 1 つのリンクだけで十分です 😂)。

Bundle ID と Test version Bundle ID は同じ値でも構いません。

WeChat のネイティブサインインにはユニバーサルリンクが必要です。まだ設定していない場合や分からない場合は、 Apple 公式ドキュメント を参照してください。

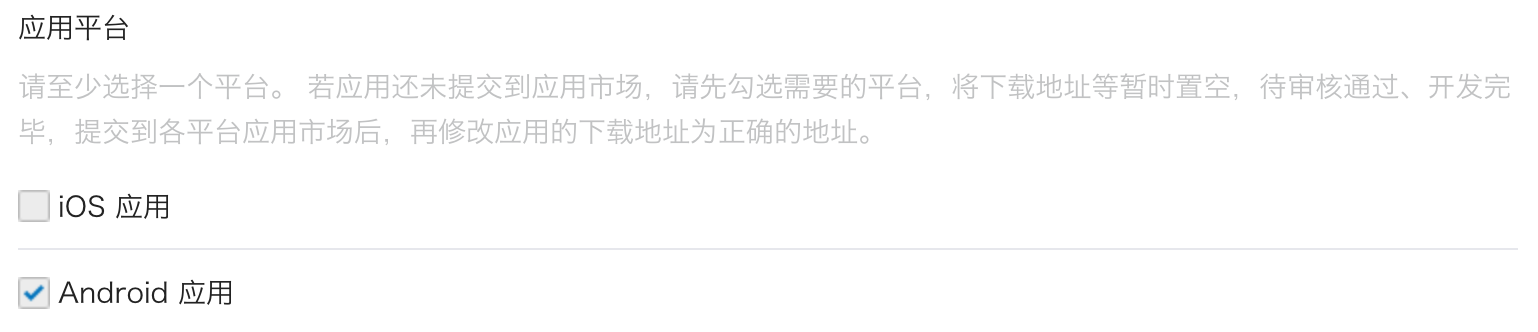

Android アプリ

「Android app」(Android 应用)にチェックを入れます。

Application Signing Signature(应用签名)と Application Package Name(应用包名)を入力します。

署名を取得するにはアプリに署名する必要があります。詳細は Sign your app を参照してください。

署名が完了したら、signingReport タスクを実行して署名情報を取得できます。

./gradlew your-android-project:signingReport

該当ビルドバリアントのレポート内の MD5 値が Application Signing Signature(应用签名)となりますが、値からセミコロンをすべて削除し、小文字にしてください。

例:1A:2B:3C:4D → 1a2b3c4d

審査結果を待つ

プラットフォーム情報の入力が終わったら、「Submit Review」をクリックして続行します。通常、審査は早く、1~2日以内に終了します。

審査基準は一定ではなく、審査担当者は毎回ランダムに割り当てられているようです。最初はリジェクトされることもありますが、諦めずに現状を説明し、どのように修正すればよいか審査担当者に尋ねてみてください。

アプリで WeChat ネイティブサインインを有効にする

iOS

アプリに Logto iOS SDK を統合済みであることを前提とします。この場合、非常にシンプルで、WeChat SDK のドキュメントを読む必要すらありません:

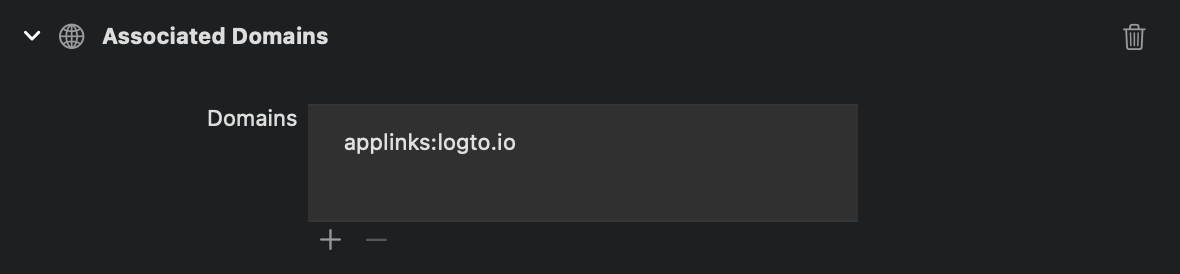

1. Xcode プロジェクトでユニバーサルリンクと URL スキームを設定する

Xcode プロジェクト → Signing & Capabilities タブで「Associated Domains」機能を追加し、事前に設定したユニバーサルリンクを追加します。

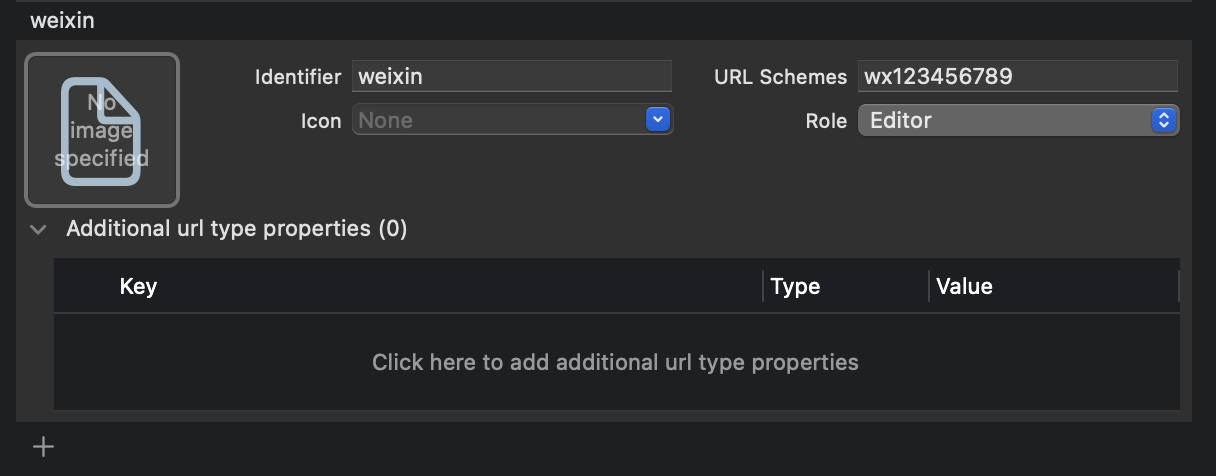

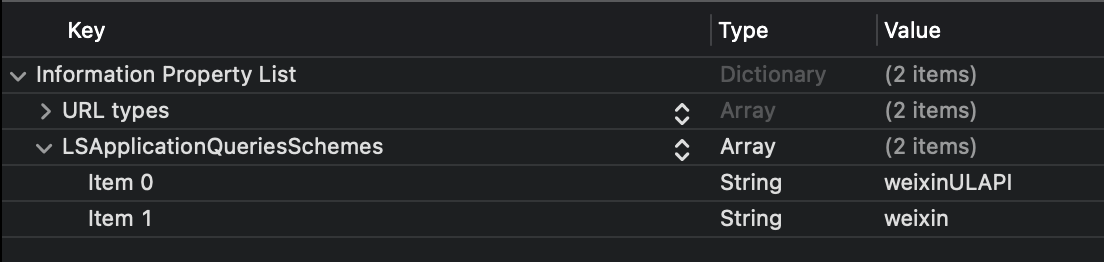

次に「Info」タブに移動し、WeChat App ID を使って カスタム URL スキーム を追加します。

最後に Info.plist を開き、LSApplicationQueriesSchemes の下に weixinULAPI と weixin を追加します。

これらの手順はあまり合理的ではありませんが、私たちが見つけた最小限の動作構成です。詳細は 公式ガイド(魔法のような) を参照してください。

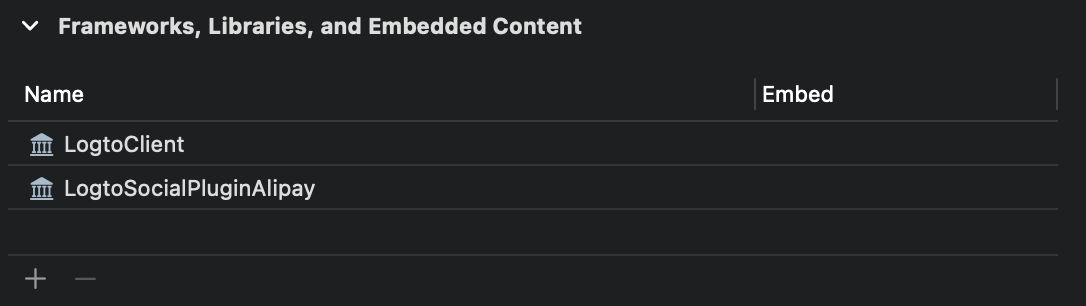

2. LogtoSocialPluginWechat を Xcode プロジェクトに追加する

フレームワークを追加します:

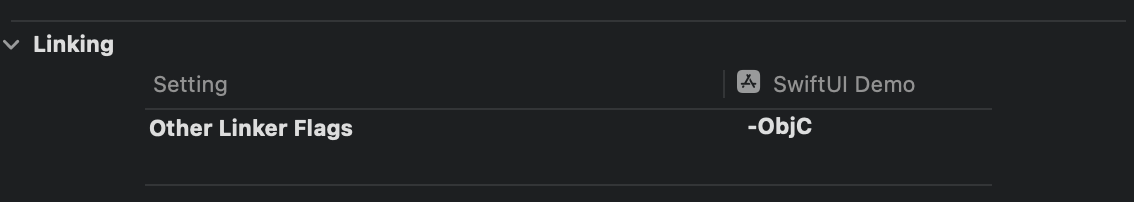

そして Build Settings > Linking > Other Linker Flags に -ObjC を追加します:

このプラグインには WeChat Open SDK 1.9.2 が含まれています。プラグインをインポートすれば import WechatOpenSDK を直接利用できます。

3. プラグインを LogtoClient の初期化オプションに追加する

let logtoClient = LogtoClient(

useConfig: config,

socialPlugins: [LogtoSocialPluginWechat()]

)

4. onOpenURL を適切に処理する

LogtoClient.handle(url:) 関数は有効化したすべてのネイティブコネクターを処理します。1 回呼び出すだけで十分です。

// SwiftUI

YourRootView()

.onOpenURL { url in

LogtoClient.handle(url: url)

}

// または AppDelegate

func application(_ app: UIApplication, open url: URL, options: /*...*/) -> Bool {

LogtoClient.handle(url: url)

}

Android

アプリに Logto Android SDK を統合済みであることを前提とします。この場合、非常にシンプルで、WeChat SDK のドキュメントを読む必要すらありません:

1. プロジェクトに Wechat Open SDK を追加する

mavenCentral() リポジトリが Gradle プロジェクトのリポジトリに含まれていることを確認します:

repositories {

// ...

mavenCentral()

}

Wechat Open SDK を依存関係に追加します:

dependencies {

// ...

api("com.tencent.mm.opensdk:wechat-sdk-android:6.8.0") // kotlin-script

// または

api 'com.tencent.mm.opensdk:wechat-sdk-android:6.8.0' // groovy-script

}

2. プロジェクトに WXEntryActivity を導入する

パッケージルートの下に wxapi パッケージを作成し、その中に WXEntryActivity を追加します(例:com.sample.app の場合):

// WXEntryActivity.kt

package com.sample.app.wxapi

import io.logto.sdk.android.auth.social.wechat.WechatSocialResultActivity

class WXEntryActivity: WechatSocialResultActivity()

// WXEntryActivity.java

package com.sample.app.wxapi

import io.logto.sdk.android.auth.social.wechat.WechatSocialResultActivity

public class WXEntryActivity extends WechatSocialResultActivity {}

プロジェクト内での WXEntryActivity の最終的な配置は次のようになります(Kotlin の例):

src/main/kotlin/com/sample/app/wxapi/WXEntryActivity.kt

3. AndroidManifest.xml を修正する

AndroidManifest.xml に次の行を追加します:

<?xml version="1.0" encoding="utf-8"?>

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.sample.app">

<application>

<!-- 追加する行 -->

<activity android:name=".wxapi.WXEntryActivity" android:exported="true"/>

</application>

</manifest>

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、WeChat (Native) コネクターが利用可能になります。

サインイン体験で WeChat (Native) コネクターを有効にする

ソーシャルコネクターを正常に作成したら、サインイン体験で「WeChat (Native) で続行」ボタンとして有効にすることができます。

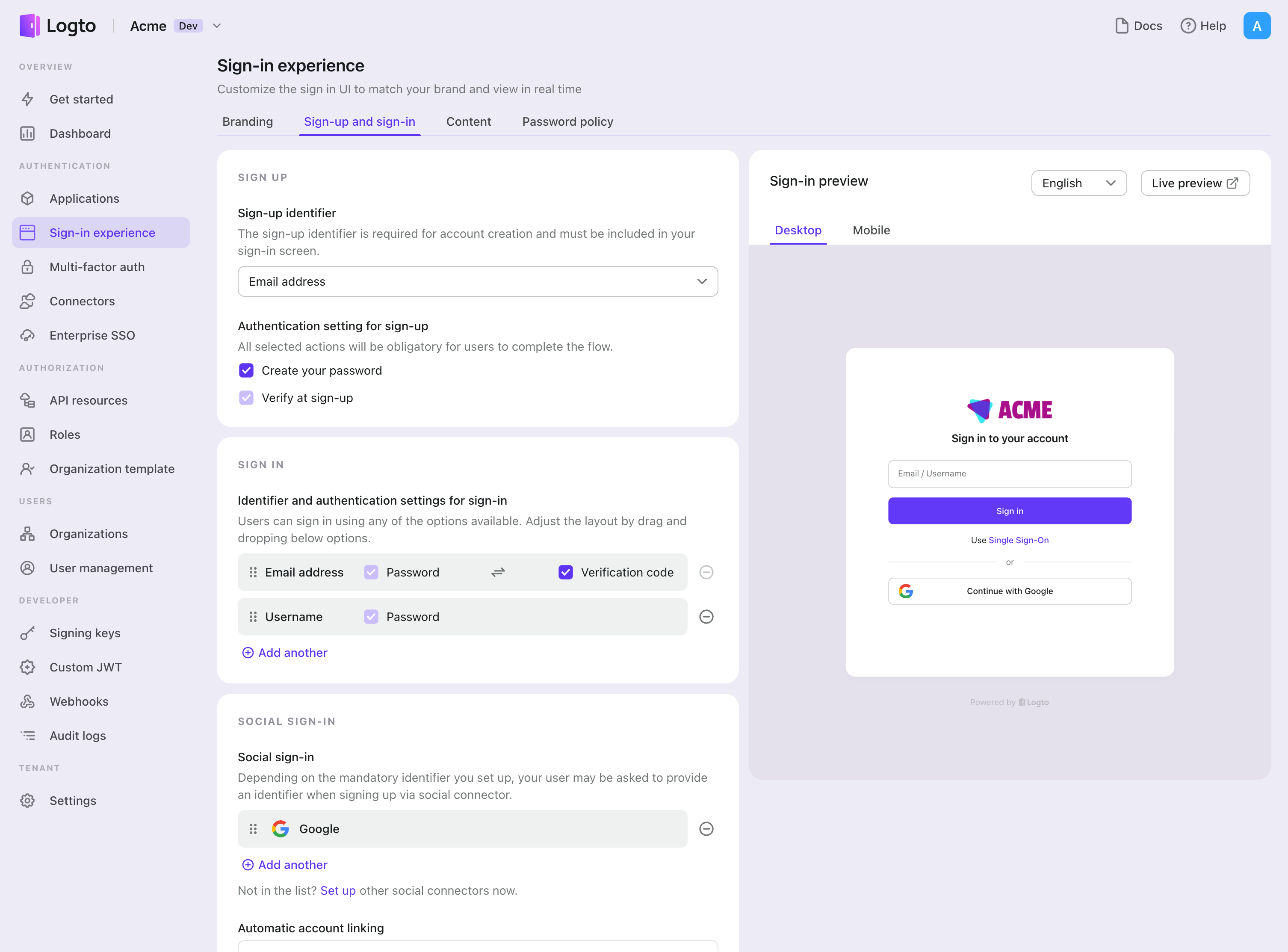

- Console > サインイン体験 > サインアップとサインイン に移動します。

- (オプション)ソーシャルログインのみが必要な場合は、サインアップ識別子に「該当なし」を選択します。

- 設定済みの WeChat (Native) コネクターを「ソーシャルサインイン」セクションに追加します。

テストと検証

.NET Core (Blazor Server) アプリに戻ります。これで WeChat (Native) を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。