Logto は、モダンなアプリや SaaS 製品向けに設計された Auth0 の代替です。 Cloud と オープンソース の両方のサービスを提供し、アイデンティティと管理 (IAM) システムを迅速に立ち上げるのに役立ちます。認証 (Authentication)、認可 (Authorization)、マルチテナント管理を すべて一つに まとめて楽しんでください。

Logto Cloud で無料の開発テナントから始めることをお勧めします。これにより、すべての機能を簡単に探索できます。

この記事では、Chrome extension と Logto を使用して、SendGrid サインイン体験(ユーザー認証 (Authentication))を迅速に構築する手順を説明します。

前提条件

- 稼働中の Logto インスタンス。紹介ページ をチェックして始めてください。

- Chrome extension の基本的な知識。

- 使用可能な SendGrid アカウント。

Logto にアプリケーションを作成する

Logto は OpenID Connect (OIDC) 認証 (Authentication) と OAuth 2.0 認可 (Authorization) に基づいています。これは、複数のアプリケーション間でのフェデレーテッドアイデンティティ管理をサポートし、一般的にシングルサインオン (SSO) と呼ばれます。

あなたの シングルページアプリケーション アプリケーションを作成するには、次の手順に従ってください:

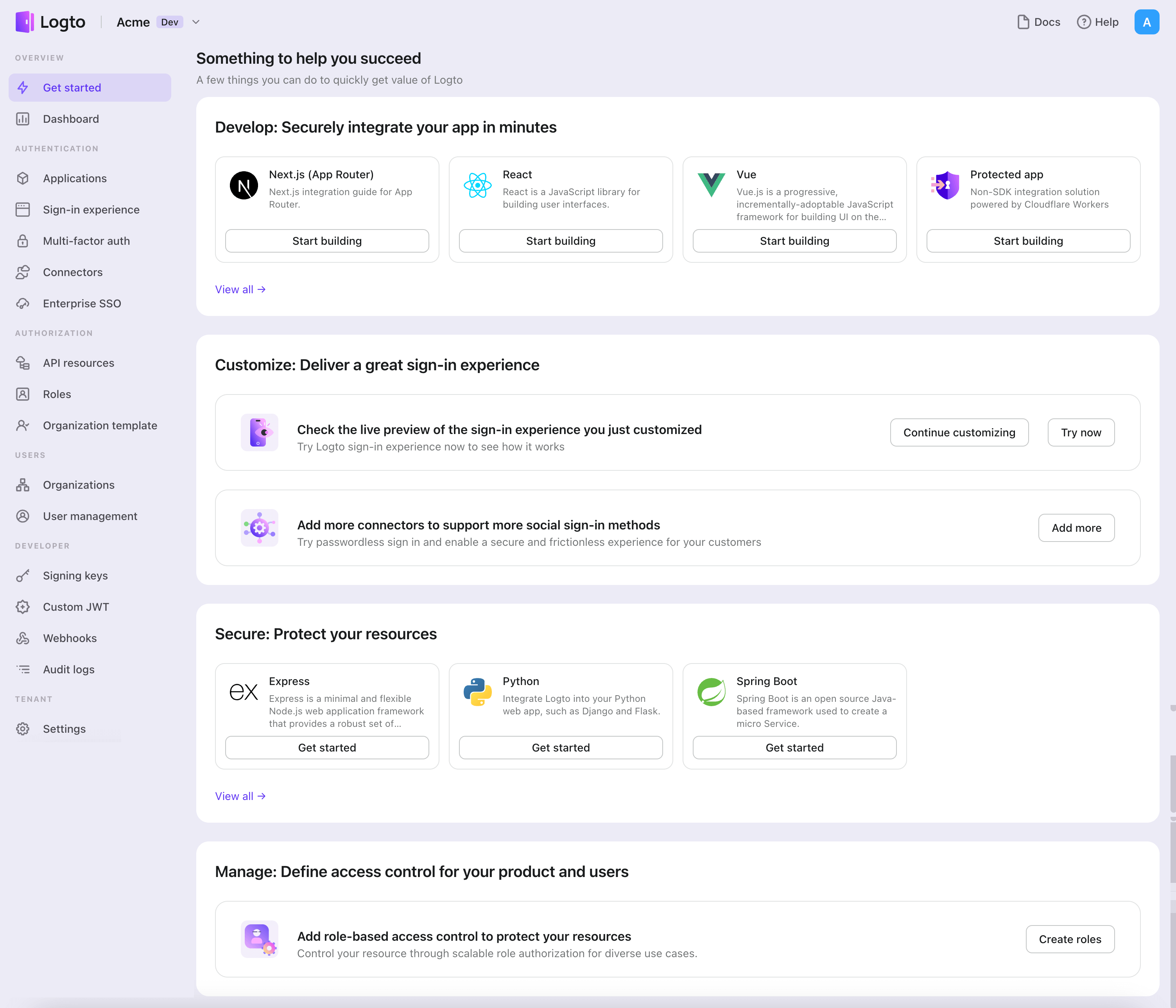

- Logto コンソール を開きます。「Get started」セクションで、「View all」リンクをクリックしてアプリケーションフレームワークのリストを開きます。あるいは、Logto Console > Applications に移動し、「Create application」ボタンをクリックします。

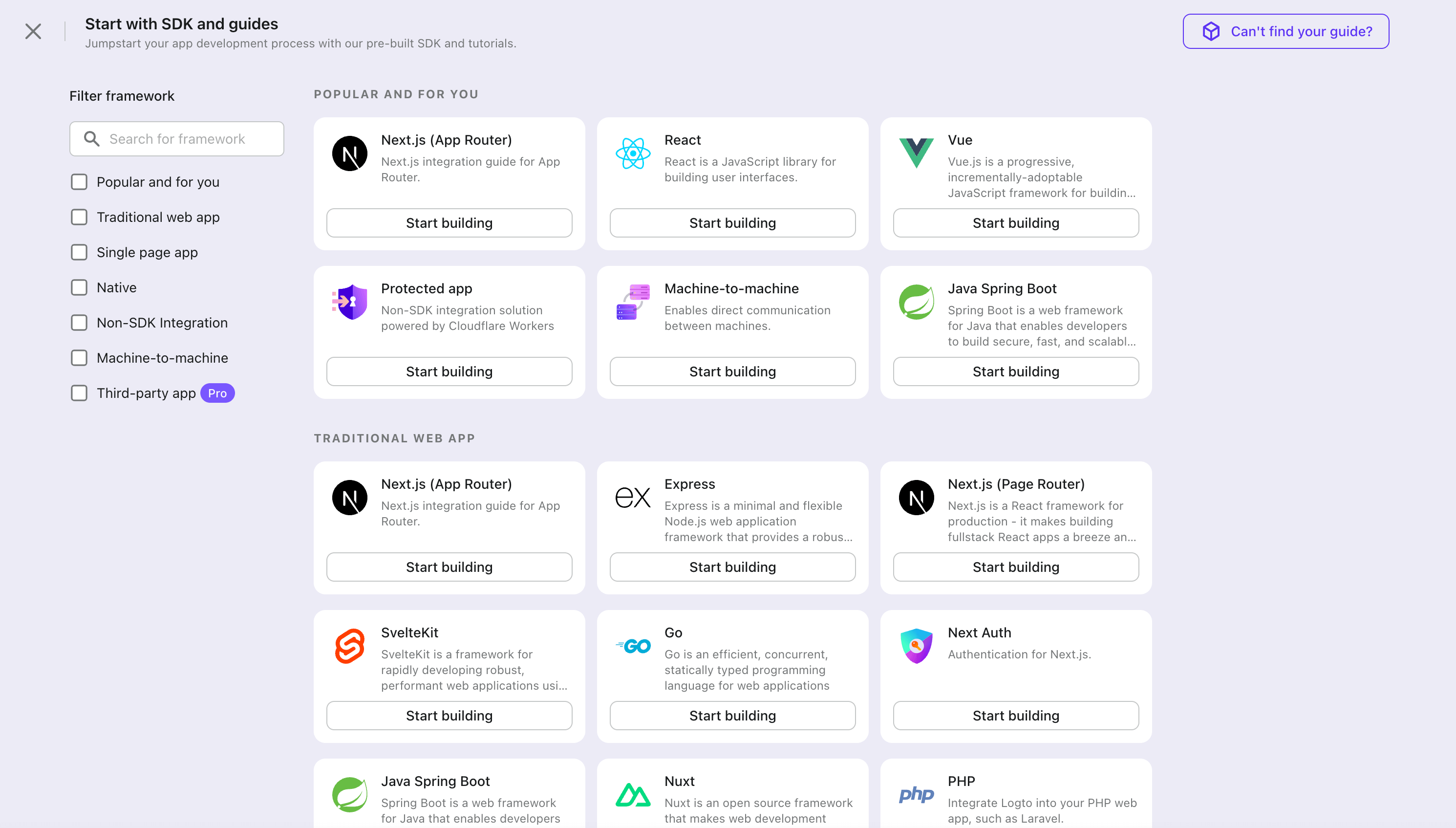

- 開いたモーダルで、左側のクイックフィルターチェックボックスを使用して、利用可能なすべての "シングルページアプリケーション" フレームワークをフィルタリングするか、"シングルページアプリケーション" セクションをクリックします。"Chrome extension" フレームワークカードをクリックして、アプリケーションの作成を開始します。

- アプリケーション名を入力します。例:「Bookstore」と入力し、「Create application」をクリックします。

🎉 タダーン!Logto で最初のアプリケーションを作成しました。詳細な統合ガイドを含むお祝いページが表示されます。ガイドに従って、アプリケーションでの体験を確認してください。

Logto SDK を統合する

- 以下のデモは Chrome v123.0.6312.87 (arm64) でテストされました。他のバージョンでも、SDK で使用されている

chromeAPI をサポートしていれば動作するはずです。 - サンプルプロジェクトは、私たちの GitHub リポジトリ で利用可能です。

インストール

- npm

- Yarn

- pnpm

npm i @logto/chrome-extension

yarn add @logto/chrome-extension

pnpm add @logto/chrome-extension

認証 (Authentication) フロー

Chrome 拡張機能のポップアップに「サインイン」ボタンを配置したと仮定すると、認証 (Authentication) フローは次のようになります:

拡張機能内の他のインタラクティブなページについては、拡張機能ポップアップ の参加者をページ名に置き換えるだけです。このチュートリアルでは、ポップアップページに焦点を当てます。

リダイレクトベースのサインインについて

- この認証 (Authentication) プロセスは OpenID Connect (OIDC) プロトコルに従い、Logto はユーザーのサインインを保護するために厳格なセキュリティ対策を講じています。

- 複数のアプリがある場合、同じアイデンティティプロバイダー (Logto) を使用できます。ユーザーがあるアプリにサインインすると、Logto は別のアプリにアクセスした際に自動的にサインインプロセスを完了します。

リダイレクトベースのサインインの理論と利点について詳しく知るには、Logto サインイン体験の説明を参照してください。

manifest.json を更新する

Logto SDK は manifest.json に次の権限を必要とします:

{

"permissions": ["identity", "storage"],

"host_permissions": ["https://*.logto.app/*"]

}

permissions.identity: Chrome Identity API に必要で、サインインとサインアウトに使用されます。permissions.storage: ユーザーのセッションを保存するために必要です。host_permissions: Logto SDK が Logto API と通信するために必要です。

Logto Cloud でカスタムドメインを使用している場合は、host_permissions をドメインに合わせて更新する必要があります。

バックグラウンドスクリプト(サービスワーカー)を設定する

Chrome 拡張機能のバックグラウンドスクリプトで、Logto SDK を初期化します:

import LogtoClient from '@logto/chrome-extension';

export const logtoClient = new LogtoClient({

endpoint: '<your-logto-endpoint>'

appId: '<your-logto-app-id>',

});

<your-logto-endpoint> と <your-logto-app-id> を実際の値に置き換えてください。これらの値は、Logto コンソールで作成したアプリケーションページで見つけることができます。

バックグラウンドスクリプトがない場合は、公式ガイド に従って作成できます。

なぜバックグラウンドスクリプトが必要なのか?

ポップアップやオプションページのような通常の拡張機能ページはバックグラウンドで実行できず、認証 (Authentication) プロセス中に閉じられる可能性があります。バックグラウンドスクリプトは、認証 (Authentication) プロセスが適切に処理されることを保証します。

次に、他の拡張機能ページからのメッセージをリッスンし、認証 (Authentication) プロセスを処理する必要があります:

chrome.runtime.onMessage.addListener((message, sender, sendResponse) => {

// 以下のコードでは、各アクションに対して `true` を返すため、`sendResponse` を呼び出して

// 送信者に通知する必要があります。ここでエラーを処理したり、他の方法で送信者に通知することもできます。

if (message.action === 'signIn') {

const redirectUri = chrome.identity.getRedirectURL('/callback');

logtoClient.signIn(redirectUri).finally(sendResponse);

return true;

}

if (message.action === 'signOut') {

const redirectUri = chrome.identity.getRedirectURL();

logtoClient.signOut(redirectUri).finally(sendResponse);

return true;

}

return false;

});

上記のコードでは、2 つのリダイレクト URI が使用されていることに気付くかもしれません。これらはどちらも chrome.identity.getRedirectURL によって作成され、認証 (Authentication) フローのためのリダイレクト URL を生成するための Chrome の組み込み API です。2 つの URI は次のようになります:

- サインイン用:

https://<extension-id>.chromiumapp.org/callback - サインアウト用:

https://<extension-id>.chromiumapp.org/

これらの URI はアクセスできず、Chrome が認証 (Authentication) プロセスの特定のアクションをトリガーするためにのみ使用されます。

Logto アプリケーション設定を更新する

次に、作成したリダイレクト URI を許可するために Logto アプリケーション設定を更新する必要があります。

- Logto コンソールのアプリケーションページに移動します。

- 「リダイレクト URI」セクションで、URI を追加します:

https://<extension-id>.chromiumapp.org/callback。 - 「サインアウト後のリダイレクト URI」セクションで、URI を追加します:

https://<extension-id>.chromiumapp.org/。 - 「CORS 許可されたオリジン」セクションで、URI を追加します:

chrome-extension://<extension-id>。Chrome 拡張機能の SDK は、このオリジンを使用して Logto API と通信します。 - 変更を保存 をクリックします。

<extension-id> を実際の拡張機能 ID に置き換えることを忘れないでください。拡張機能 ID は chrome://extensions ページで見つけることができます。

ポップアップにサインインとサインアウトボタンを追加する

もう少しです!ポップアップページにサインインとサインアウトボタン、およびその他の必要なロジックを追加しましょう。

popup.html ファイルで:

<button id="sign-in">Sign in</button> <button id="sign-out">Sign out</button>

popup.js ファイルで(popup.js が popup.html に含まれていると仮定):

document.getElementById('sign-in').addEventListener('click', async () => {

await chrome.runtime.sendMessage({ action: 'signIn' });

// サインインが完了(または失敗)したら、ここで UI を更新できます。

});

document.getElementById('sign-out').addEventListener('click', async () => {

await chrome.runtime.sendMessage({ action: 'signOut' });

// サインアウトが完了(または失敗)したら、ここで UI を更新できます。

});

チェックポイント:認証 (Authentication) フローをテストする

Chrome 拡張機能で認証 (Authentication) フローをテストできます:

- 拡張機能のポップアップを開きます。

- 「サインイン」ボタンをクリックします。

- Logto サインインページにリダイレクトされます。

- Logto アカウントでサインインします。

- Chrome に戻ります。

認証 (Authentication) 状態を確認する

Chrome は統一されたストレージ API を提供しているため、サインインとサインアウトフロー以外のすべての Logto SDK メソッドはポップアップページで直接使用できます。

popup.js で、バックグラウンドスクリプトで作成した LogtoClient インスタンスを再利用するか、同じ構成で新しいものを作成できます:

import LogtoClient from '@logto/chrome-extension';

const logtoClient = new LogtoClient({

endpoint: '<your-logto-endpoint>'

appId: '<your-logto-app-id>',

});

// または、バックグラウンドスクリプトで作成した logtoClient インスタンスを再利用

import { logtoClient } from './service-worker.js';

次に、認証 (Authentication) 状態とユーザーのプロファイルを読み込む関数を作成できます:

const loadAuthenticationState = async () => {

const isAuthenticated = await logtoClient.isAuthenticated();

// 認証 (Authentication) 状態に基づいて UI を更新

if (isAuthenticated) {

const user = await logtoClient.getIdTokenClaims(); // { sub: '...', email: '...', ... }

// ユーザーのプロファイルで UI を更新

}

};

loadAuthenticationState 関数をサインインとサインアウトのロジックと組み合わせることもできます:

document.getElementById('sign-in').addEventListener('click', async () => {

await chrome.runtime.sendMessage({ action: 'signIn' });

await loadAuthenticationState();

});

document.getElementById('sign-out').addEventListener('click', async () => {

await chrome.runtime.sendMessage({ action: 'signOut' });

await loadAuthenticationState();

});

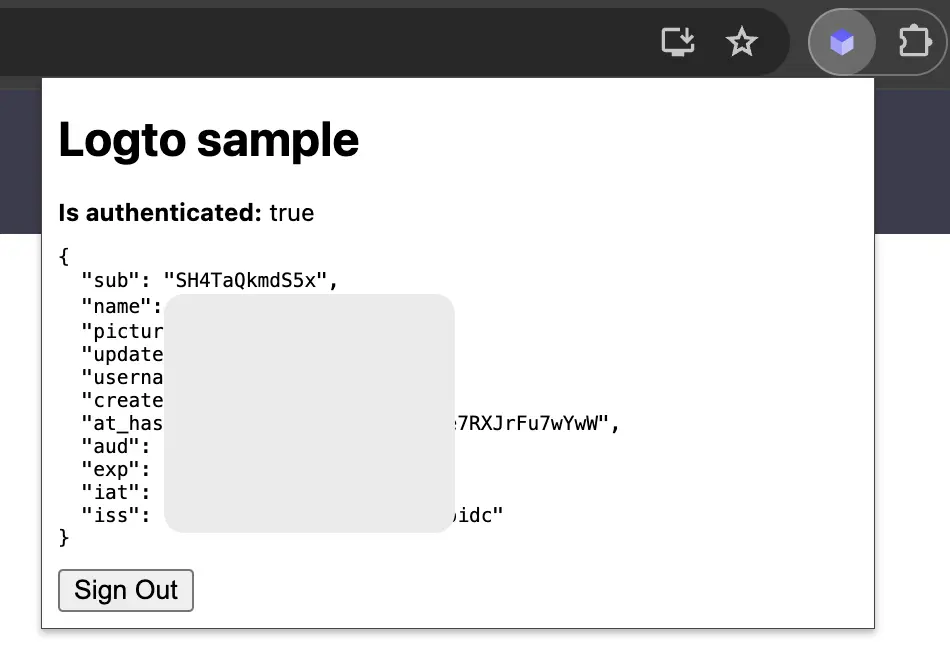

認証 (Authentication) 状態を持つポップアップページの例はこちらです:

その他の考慮事項

- サービスワーカーバンドリング:Webpack や Rollup などのバンドラーを使用する場合、Node.js モジュールの不要なバンドリングを避けるために、ターゲットを

browserまたは同様に明示的に設定する必要があります。 - モジュール解決:Logto Chrome 拡張機能 SDK は ESM のみのモジュールです。

TypeScript、Rollup、その他の設定を含む完全な例については、サンプルプロジェクト を参照してください。

SendGrid コネクターを追加する

Email コネクターは、認証 (Authentication) のためにワンタイムパスワード (OTP) を送信するための方法です。これは、Email ベースの登録、サインイン、二要素認証 (2FA)、アカウント回復を含むパスワードレス認証 (Authentication) をサポートするために Email address の確認を可能にします。 Logto の Email コネクターを使用すると、数分でこれを設定できます。

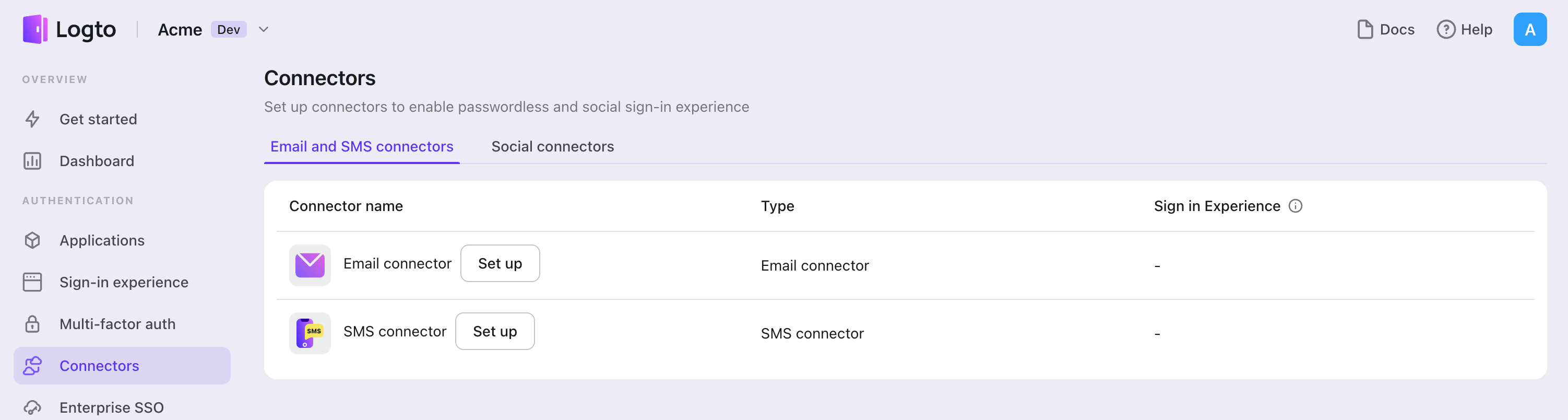

Email コネクターを追加するには、次の手順に従ってください:

- Console > Connector > Email and SMS connectors に移動します。

- 新しい Email コネクターを追加するには、「Set up」ボタンをクリックし、「SendGrid」を選択します。

- 選択したプロバイダーの README ドキュメントを確認します。

- 「Parameter Configuration」セクションで設定フィールドを完了します。

- JSON エディターを使用して Email テンプレートをカスタマイズします。

- Email address に確認コードを送信して設定をテストします。

インプレースコネクターガイドに従っている場合は、次のセクションをスキップできます。

SendGrid email connector を設定する

SendGrid アカウントを登録する

SendGrid のウェブサイトで新しいアカウントを作成します。すでにアカウントをお持ちの場合は、このステップをスキップできます。

送信者を確認する

SendGrid コンソールページにアクセスし、SendGrid アカウントでサインインします。

送信者は、検証コードのメールが送信されるアドレスを示します。SendGrid メールサーバーを介してメールを送信するには、少なくとも 1 つの送信者を確認する必要があります。

SendGrid コンソールページから、「Settings」->「Sender Authentication」へサイドバーから移動します。

ドメイン認証は推奨されますが、必須ではありません。「Authenticate Your Domain」カードの「Get started」をクリックし、今後のガイドに従って送信者を SendGrid にリンクして確認します。

パネル内の「Verify a Single Sender」ボタンをクリックすると、送信者を作成するために必要な重要な情報を入力するフォームに焦点が当たります。ガイドに従ってこれらのフィールドをすべて入力し、「Create」ボタンを押します。

単一の送信者が作成されると、送信者のメールアドレスに検証リンク付きのメールが送信されます。メールボックスにアクセスし、検証メールを見つけ、メール内のリンクをクリックして単一の送信者を確認します。これで、SendGrid コネクターを使用して、確認した送信者を介してメールを送信できます。

API キーを作成する

SendGrid コンソールページから始め、「Settings」->「API Keys」へサイドバーから移動します。

API Keys ページの右上隅にある「Create API Key」をクリックします。API キーの名前を入力し、使用ケースに応じて「API Key Permission」をカスタマイズします。この API キーを使用してメールを送信する前に、グローバルな Full Access または Mail Send へのフルアクセスを持つ Restricted Access が必要です。

API キーは、Create API Key プロセスを完了するとすぐに画面に表示されます。この API キーは安全な場所に保存してください。これが唯一の表示機会です。

コネクターを設定する

「API キーを作成する」セクションで作成した API キーを apiKey フィールドに入力します。

送信者の From Address と Nickname を fromEmail と fromName フィールドに入力します。送信者の詳細は "Sender Management" ページで確認できます。fromName はオプションなので、入力をスキップできます。

異なるケースに対して複数の SendGrid メールコネクターテンプレートを追加できます。以下は単一のテンプレートを追加する例です:

- メールのタイトルとして機能する

subjectフィールドを入力します。 - 任意の文字列型の内容で

contentフィールドを入力します。ランダムな検証コードのために{{code}}プレースホルダーを忘れずに残してください。 usageTypeフィールドをRegister、SignIn、ForgotPassword、Genericのいずれかで入力し、異なる使用ケースに対応します。typeフィールドをtext/plainまたはtext/htmlのいずれかで入力し、異なるタイプのコンテンツに対応します。

完全なユーザーフローを有効にするためには、Register、SignIn、ForgotPassword、Generic の usageType を持つテンプレートが必要です。

以下は SendGrid コネクターテンプレート JSON の例です。

[

{

"subject": "<register-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (register template)>",

"usageType": "Register",

"type": "text/plain",

},

{

"subject": "<sign-in-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (sign-in template)>",

"usageType": "SignIn",

"type": "text/plain",

},

{

"subject": "<forgot-password-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (forgot-password template)>",

"usageType": "ForgotPassword",

"type": "text/plain",

},

{

"subject": "<generic-template-subject>",

"content": "<Logto: Your verification code is {{code}}. (generic template)>",

"usageType": "Generic",

"type": "text/plain",

},

]

SendGrid メールコネクターをテストする

メールアドレスを入力し、「Send」をクリックして、設定が「Save and Done」前に機能するかどうかを確認できます。

以上です。サインイン体験でコネクターを有効化するのを忘れないでください。

設定タイプ

| 名前 | タイプ |

|---|---|

| apiKey | string |

| fromEmail | string |

| fromName | string (OPTIONAL) |

| templates | Template[] |

| テンプレートプロパティ | タイプ | 列挙値 |

|---|---|---|

| subject | string | N/A |

| content | string | N/A |

| usageType | enum string | 'Register' | 'SignIn' | 'ForgotPassword' | 'Generic' |

| type | enum string | 'text/plain' | 'text/html' |

設定を保存する

Logto コネクター設定エリアで必要な値をすべて記入したことを確認してください。「保存して完了」または「変更を保存」をクリックすると、SendGrid コネクターが利用可能になります。

サインイン体験で SendGrid コネクターを有効にする

コネクターを正常に作成したら、電話番号ベースのパスワードレスログインと登録を有効にできます。

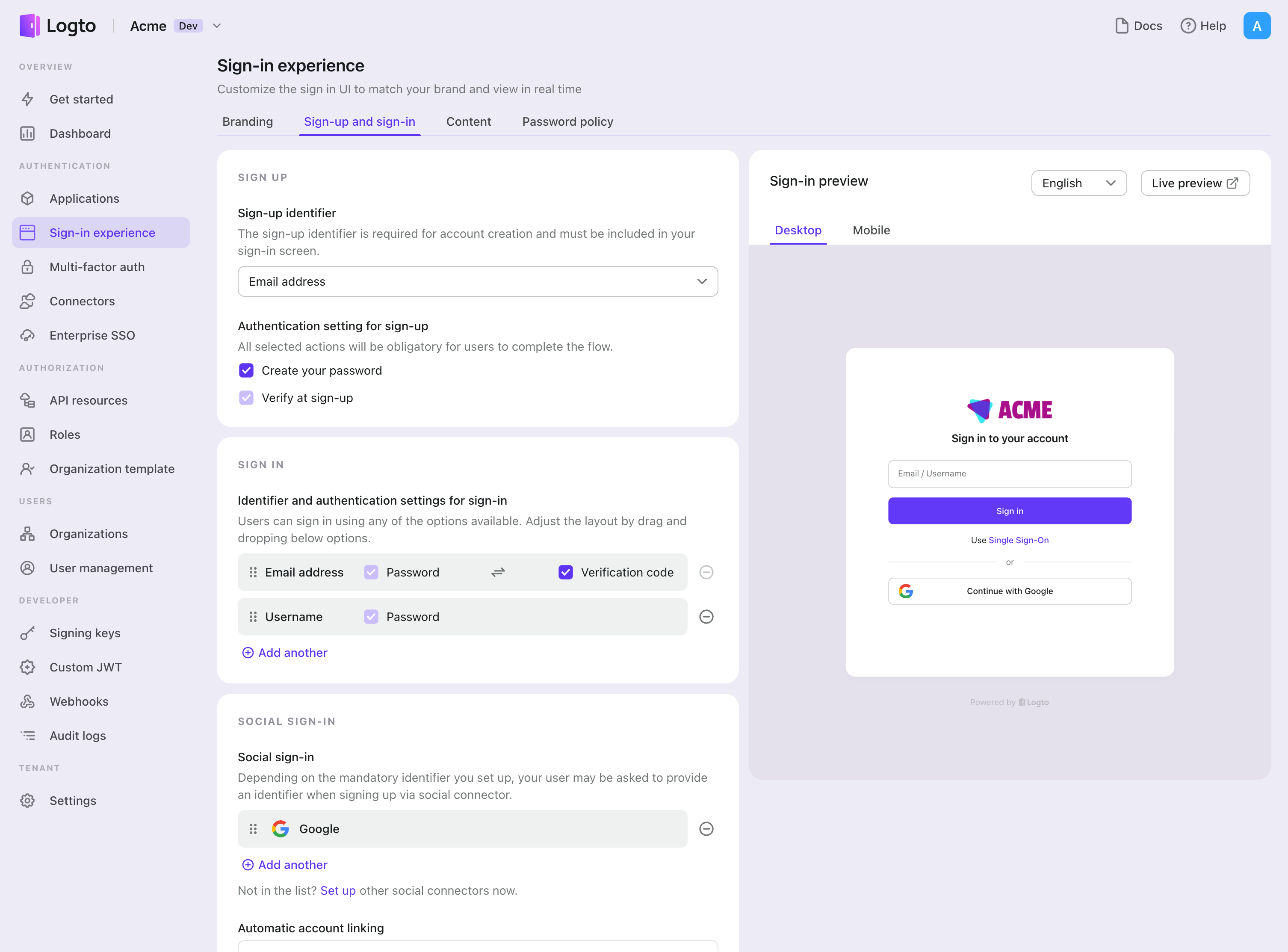

- コンソール > サインイン体験 > サインアップとサインイン に移動します。

- サインアップ方法を設定します(オプション):

- サインアップ識別子として "Email address" または "Email or phone number" を選択します。

- "Verify at sign-up" は強制的に有効化されます。登録時に "Create a password" を有効にすることもできます。

- サインイン方法を設定します:

- サインイン識別子の一つとして Email address を選択します。複数の利用可能な識別子(メール、電話番号、ユーザー名)を提供できます。

- 認証 (Authentication) 要素として "Verification code" および / または "Password" を選択します。

- "Save changes" をクリックし、"Live preview" でテストします。

OTP を使用した登録とログインに加えて、パスワードの回復や ベースのセキュリティ検証を有効にし、Email address をプロファイルにリンクすることもできます。詳細については、エンドユーザーフロー を参照してください。

テストと検証

Chrome extension アプリに戻ります。これで SendGrid を使用してサインインできるはずです。お楽しみください!

さらなる読み物

エンドユーザーフロー:Logto は、MFA やエンタープライズシングルサインオン (SSO) を含む即時使用可能な認証 (Authentication) フローを提供し、アカウント設定、セキュリティ検証、マルチテナント体験の柔軟な実装のための強力な API を備えています。

認可 (Authorization):認可 (Authorization) は、ユーザーが認証 (Authentication) された後に行えるアクションやアクセスできるリソースを定義します。ネイティブおよびシングルページアプリケーションの API を保護し、ロールベースのアクセス制御 (RBAC) を実装する方法を探ります。

組織 (Organizations):特にマルチテナント SaaS や B2B アプリで効果的な組織機能は、テナントの作成、メンバー管理、組織レベルの RBAC、およびジャストインタイムプロビジョニングを可能にします。

顧客 IAM シリーズ:顧客(または消費者)アイデンティティとアクセス管理に関する連続ブログ投稿で、101 から高度なトピックまでを網羅しています。